WMIC(windows管理框架)

• wmic nicconfig get ipaddress,macaddress

#读取ip,mac地址

• wmic computersystemget username

#查看当前登录账号名称

• wmic netlogin get name,lastlogon

#查看用户登录记录

• wmic process get caption, executablepath,commandline

#查看当前运行进程

• wmic process where name=“calc.exe" call terminate

#中止calc.exe进程

• wmic os get name,servicepackmajorversion

#提取系统servicepack版本

• wmic product get name,version

#查看当前系统安装了哪些软件

• wmic product where name=“name” call uninstall /nointeractive

#在后台删除name程序

• wmic share get /ALL

#查看共享文件夹

• wmic /node:"machinename" path Win32_TerminalServiceSetting where AllowTSConnections="0" call SetAllowTSConnections"1“

#开启远程桌面

• wmic nteventlogget path,filename, writeable

#查看当前系统日志

敏感数据

Linux

• /etc ;/usr/local/etc #敏感配置路径

• /etc/passwd ;/etc/shadow #账号密码

• .ssh ;.gnupg #公私钥

• The e-mail and data files

• 业务数据库 ;身份认证服务器数据库

• /tmp

windows

• SAM 数据库 ; 注册表文件

• %SYSTEMROOT%\repair\SAM

•%SYSTEMROOT%\System32\config\RegBack\SAM

• 业务数据库 ; 身份认证数据库

• 临时文件目录

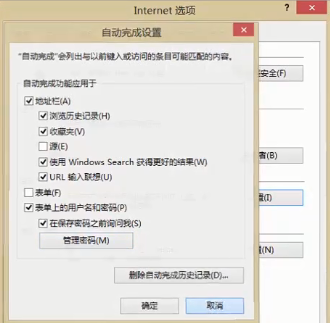

•UserProfile\AppData\Local\Microsoft\Windows\Temporary Internet Files\