域名https://edu.aqniu.com 完全限定域名 他只是aqniu下的一个主机记录成为FQDN

Y一个域有很多种类型的域名记录 A(edu.aqniu.com) 可能是一个主机记录

也可能是一个cname记录(别名记录) 每一个域名都有一个(或者)域名服务器 比如说 .aqniu.com

域名服务器地址 通过dns里面的ns注册的

邮件服务器也专门有针对邮件服务器的记录 mx

ns 就是这个域的域名服务器记录

A or Cname or ns将一个域名名解析成为另外一个域名 或者将主机名解析成为ip地址

ptr服务器 反向解析 ip到dns

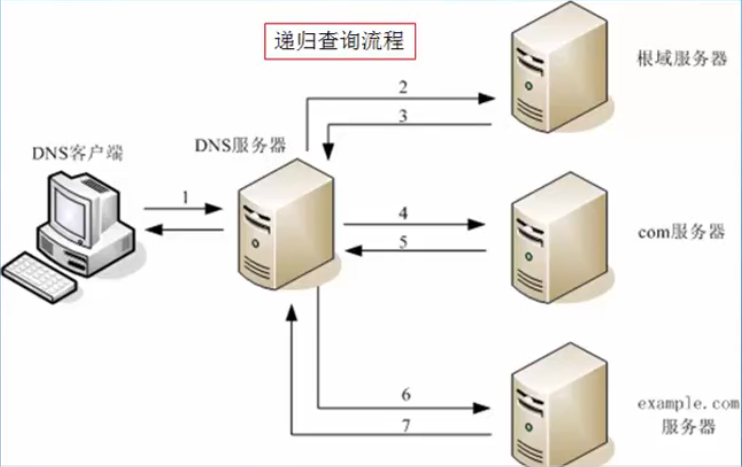

.域也是所有dns的根域发起

dns是一台分布式域名服务器 没有任何一台服务器是存在全球的域名和ip的 根域值保留根域的服务器

返回的结果是。com域的域名服务器地址结果

。com与也不知道 com与只知道什么什么 .com域 对应的ip地址

首先发送给·域域名服务器 ()

常见类型 a cname ns mx

如何用一个工具吧这个域名从域名解析成为ip地址

nslook 域名 逐级解析 自动判断类型

默认情况下数值比较低 级别就越高

查看邮件地址 就

以后域名对应多个ip地址

域名记录:A,C name,NS ,MX,ptr

域名记录:A,C name,NS ,MX,ptr