.com . genyu

搜索引擎(只要放在网上的信息都可能被爬虫机器人爬出来,内网也可以 googlehuck)

公司新闻动态

重要的雇员信息

机密文档/ 网络

用户名密码

目标系统软硬件技术架构

SHODAN

搜索联网的设备(物联)

Banner:http ,ftp,ssh,telent

常见的筛选的选项

net:+ip地址

country:+ 一个国家名

city:+ 一个城市名

port:端口

这几个可以叠加使用如 country:CN city:北京 port:80

whois 服务器 查询注册信息

注册人 联系方式 地址 用于社会工程学 物理攻击

kali 中的whois会默认用多个服务器来查询

whois可以加域名或ip

DIG:

dig +域名+any/vsf/ns @DNS服务器

dig + noall +answer -x 8.8.8.8 //反向查询

bind版本信息:

dig +noall +answer txt chaos version.bind @dns服务器

dig @ns2.sina.com. axfr

host -T -l sina.com 8.8.8.8

man host

info host

dig +trace 域名

country:...

city:......

net:.....

hostname:.....

port:.....

200 OK cisco:思科设备 country:JP

user:admin pass:password

linux upnp avtech

os:linux

server:apache 有空格要加双引号搜索比较准确

最初的阶段 就是被动的信息收集

思路:

被动信息收集阶段

不与目标主机发生交互+ 正常访问

最开始 也是一个开源智能

通过邮件地址 定外到目标地址的邮件服务器 然后看到是个人的还是公网 公开的服务器 目的后期社会工程系的攻击和探测

图片 当中企业内部消息 产品介绍

公司地址 +无线渗透 +物理渗透

公司组织架= 不同部门展开不同的社会攻击

用途 通过这些信息重构这家公司 运作工程+发现目标系统+主机开放+社会工程学攻击+物理缺口

域名https://edu.aqniu.com 完全限定域名 他只是aqniu下的一个主机记录成为FQDN

Y一个域有很多种类型的域名记录 A(edu.aqniu.com) 可能是一个主机记录

也可能是一个cname记录(别名记录) 每一个域名都有一个(或者)域名服务器 比如说 .aqniu.com

域名服务器地址 通过dns里面的ns注册的

邮件服务器也专门有针对邮件服务器的记录 mx

ns 就是这个域的域名服务器记录

A or Cname or ns将一个域名名解析成为另外一个域名 或者将主机名解析成为ip地址

ptr服务器 反向解析 ip到dns

.域也是所有dns的根域发起

dns是一台分布式域名服务器 没有任何一台服务器是存在全球的域名和ip的 根域值保留根域的服务器

返回的结果是。com域的域名服务器地址结果

。com与也不知道 com与只知道什么什么 .com域 对应的ip地址

首先发送给·域域名服务器 ()

常见类型 a cname ns mx

如何用一个工具吧这个域名从域名解析成为ip地址

nslook 域名 逐级解析 自动判断类型

默认情况下数值比较低 级别就越高

查看邮件地址 就

以后域名对应多个ip地址

shodan:https://www.shoudan.io/

关键字:

- net

- city

- country

- port

- os

- hostname

- sever

换一个其他的域名解析服务器

sever +域名服务器ip地址 比如说 换一个谷歌的 sever 8.8.8.8#53

智能dns分配 是根据终端用户所处的地力位置 分配不同ip地址-优化互联网流量 减少主干网咯流量

set q=any 是所有的信息的记录

spfip转换dns

对应的域名匹配上ip地址 是可以 但是反查如果不匹配 就是一个伪造的虚拟邮件 文本类型

本次域名服务器文件、etc、resolv.conf

全部 是nslooup -q=any +域名(可以加上指定的dns服务器)

nsllokup 已知一个域名的情况下 nslookup对域名的信息 和域 之间的查询

dig 命令 强大与lookup

soa 起始授权

思路 在被动的信息收集中 多指定不同dns服务器对同一域名解析 查看 是否存在智能dns 是否起啦功能

dig +域名+参数(any)

dig+ 参数(+noall)+amswer +域名 只看ip信息 dig +noall +answer www.a.shifen.com any | awk '{print $ 5}'

反向查询 主要用途 反垃圾邮件

反查 就是 -s 反向查询 查的就是ptr记录

查dnsbind服务器版本信息 已知域名 查找域名信息 一个域名有很多的地址 和记录对应着不同的ip

最完美的dns查询记录 所有dns注册记录全部查询到 对应的ip地址查询出来

思路:攻破dns服务器 拿到dns服务器的数据库信息

查询到bind的版本 就有有机会去网上找漏洞 攻击吧dns数据下载出来

bind对应的记录的类型是txt bind记录的类级别就是chaos类

查询digns

pc 99% 是递归查询

查看本机是否前往一个正确的域名(域名服务器是否正常)

dig trace +域名 不会去直接向本地运营商服务器发送请求 而是直接向根域 逐级查询

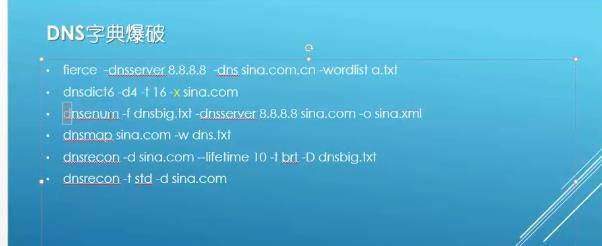

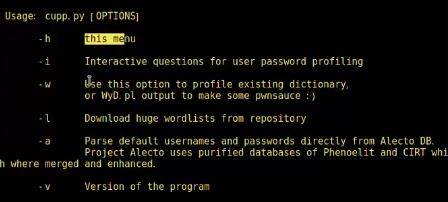

DNS字典爆破:尝试所有目标域的子域域名和IP

Fierce –dnsserver nameserver –dns domain name –wordlist +字典路径

(该命令会先尝试区域传输,如果失败就开始字典爆破)

Dnsdict6 –d4 –t 16 –x domain name 可以不指定字典

dpkg –L name 查找带有name的文件

dnsenum –f 字典 –dnsserver nameserver domain name –o file

whois 查询dns注册信息

.域13个 域名服务器

逐层解析 获得ip地址 queries 里面查看内容

4a 相当于ipv6对应小的a记录

首先访问本地isp的域名服务器 查看根域的ip地址和域名 在随机挑选一个ip进行访问

在想本地的dns服务器查啦一下他们的名称的ip地址

通过追踪可以查看那个服务器被进行啦查询

我问你 你告诉我 是递归

DNS区域传输: 如果配置错误将能够拿到某域下的所有主机记录包括域名和IP

dig @namesever domain axfr(传输方法)

for example:dig @ns2.sina.com sina.com axfr

利用host –T –l domain namesever 查看帮助man +指令 info+指令

shodan搜索联网设备:常见filter,使用:接参数

net:

city:

country

port

os

hostname

server