exiftool 查看照片exif信息 foca

google是综合搜索 网络设备信息 网页信息

搜索结果 过滤+ 支付 -充值 字符之间有空格 但是 需要搜索的是全部的内容 那就用引号括起来

title 就是页面的标题

site 表示要搜索那个站点

cache 是表示但是谷歌查询到的结果 并且将结果保存到谷歌的数据库中

通过谷歌搜索 得到结果 在进行人工肉眼筛选因为得到的结果可以是以前存贮在数据库的消息

搜索语法相应的规则

命令行 搜索 速度快

渗透测试优先知道公司的域名 其他的信息 需要我们自己搜索和手机

-l 搜索限制数量

数量过大 搜索引擎保护机制会暂时禁止你给他发送请求 搜索引擎可能呢觉得你是一个小机器人 造成资源浪费

theharvester 通过命令行大量并发的非常高效的方式进行调用每一个搜素引擎

比如说 theharvester -d(指定域名)+域名 -l(搜素结果)-b (指定搜索引擎)

tmux 终端窗口复用器

谷歌也可以搜索联网的设备 通过页面信息

信息每个方面去结合

shodan 是搜索banner信息

建议:不要使用具有明显特征的页面

思路 找到后代 密码破解 或者说是通过找到应用的漏洞 控制应用 在进一步的渗透服务器

inurl:service.pwd 是搜索frontpage的漏洞 将frontpage里面的账号密码搜索(可以通过)出来

网站这快 http://exploit-db.com/google-dorks 关于搜索语句的使用

recon-ng 全特性的web侦查框架,基于python,命令与msf一致

添加api:keys add name value

set agent 伪装

与msf一致可以使用show options 、search

metagoofil 可以通过搜索引擎指定文件

GOOGLE搜索

• +充值 -支付 (包含充值不含支付)

• 北京的电⼦商务公司——北京 intitle:电⼦商务 intext:法人 intext:电话

• 阿⾥网站上的北京公司联系人——北京 site:alibaba.com inurl:contact

• 塞班司法案的PDF⽂文档——SOX filetype:pdf

• 法国的支付相关⻚面——payment site:fr cn:中国 us:美国

第六章 被动信息收集

一、被动信息收集

ip地址段

域名信息

邮件地址

文档图片数据

公司地址

公司组织架构

联系电话/传真号码

人物姓名/职务

目标系统使用的技术架构

公开的商业信息

二、信息用途

用信息描述目标

发现

社会工程学攻击

物理缺口

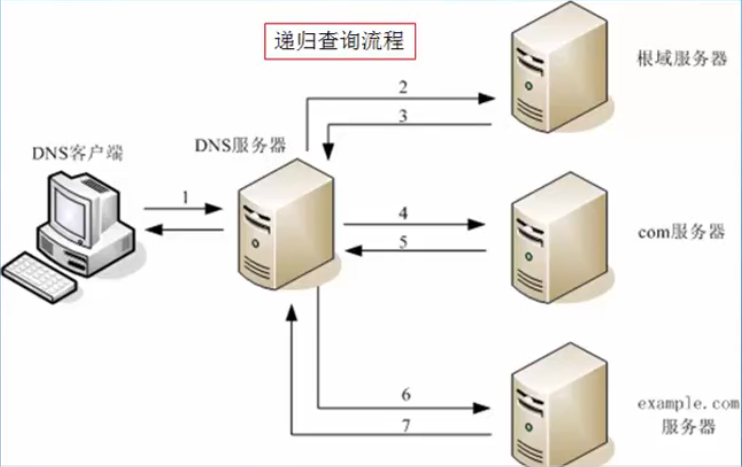

三、信息收集——DNS

DNS信息收集——NSLOOKUP

nslookup www.sina.com

• server

• type=a、mx、ns、any

• nslookup -type=ns example.com 156.154.70.22

meltago

思路 渗透测试的过程 拿到域名 让谷歌搜索引擎去爬他得到感兴趣的文件

nslookup

set type/q = a/ns/mx/ptr/

一个域名可对应多条A记录cname记录

nslookup sina.com -type=any 8.8.8.8

nslookup 域名 -type 类型 dns服务器ip

dig平台下:

dig sina.com any @8.8.8.8

dig +noall +answer mail.163.com any

反向查询ptr记录(Ip->域名,主要用于反垃圾邮件):

dig -x ip地址

Dig 命令下只针对一个域名进行查询,不能查询所有主机。

查询dns版本信息:

dig +noall +answer txt chaos(类) VERSION.BIND @DNS服务器名称

若为空 则查询失败

DNS追踪:

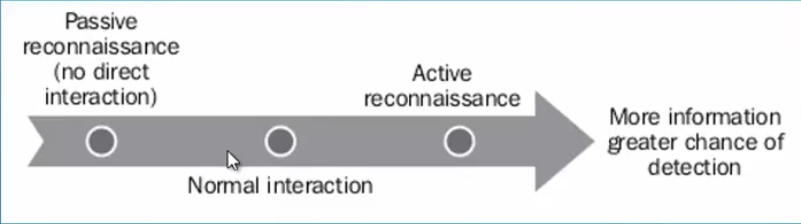

被动信息收集

·公开渠道可获得的信息

·与目标系统不产生直接交互

·尽量避免留下一切痕迹

·信息收集内容

1、IP地址

2、域名信息

3、邮件地址

4、文档图片数据

5、公司地址

6、公司组织架构

7、联系电话

8、传真人员姓名/职务

9、目标系统使用的技术构架

10,公开的商业信息

信息用途

1、用信息描述目标

2、发现

3、社会工程学攻击

4、物理缺口

NSLOOKUP:

sever + dns服务器地址 //指定dns解析

set q = any //所有类型

FQDN(完全限定域名): 如www.sina.com

域名记录:A,C name,NS ,MX,ptr

域名记录:A,C name,NS ,MX,ptr

A(主机记录), C name(别名记录) .NS(域名服务器记录)MX(邮件交换记录 指向域的smtp地址)等记录是将主机名解析成另外一个主机名或者IP地址

ptr:反向域名解析 通过IP地址反向解析域名

DNS信息收集——NSLOOKUP

set type =a //查A记录

nslookup

DNS信息收集——DIG

渗透测试中可以尝试多用几个DNS服务器来进行域名查询 //不同地区查询DNS服务器的结果可能不同

dig +noall +answer mail.163.com any 8.8.8.8 | awk'{print $5}'

·反向查询

dig -x ip //反向查询记录 PTR记录

dig +noall +answer txt chaos VERSION.BIND @ns3.dnsv4.com //查DNS服务器的BIND版本从而进行漏洞利用

·DNS追踪:dig +trace example.com

·抓包⽐较递归查询、迭代查询过程的区别

recon—ng 全体性web侦查框架 实现完整的被动信息收集工具 在这个框架下所有该做的事情都做啦代表这件事就完成啦

框架只是外形发骨架 而我们就需要完善,不是全部的框架也是需要不断完善

基于python开发的

recon-ng 是web信息收集工具也是一个命令行的工具 通过本地命令行工具调动搜索引擎

搜索方式通过搜索谷歌爬下来web信息进行检索

msf渗透测试框架 :通过命令进入框架命令提示符下 然后在框架的命令提示符下执行各种功能和模块、

调用不同的模块 使用不同的搜索引擎

搜可以,将查询的结果存储到数据库中 形式报告 检索

标准是否定 但是框架不同 框架完成事情也就差不多就wanc

可以使用add向数据库添加表数据插入数据

使用不同的模块,命令提示符进入模块

回到根模块是back

key 针对某一个命令设置key

-w 设置不同的工作区

-r 是将共同的命令存贮下来(重复)

创建一个目录 recon-ng -w sina(工作区)

知道一个命令 可以打上去 不知道里面的命令用双tab补全

keys list key显示

增加key

load加载外部模块

pdb 进行调用pythondebug调试

query查询数据库

search搜索模块

set设置程序x

shell在框架的下执行系统命令

show option当前那些选项可以设置

基于web框架信息收集框架 本质上调用每一个搜索引擎 吧搜索的结果取回进行存贮,以后的查询分析

show schema 显示recon-ng框架下数据库数据结构(表 字段 属性)

snapshots 快照

use 使用各种模块

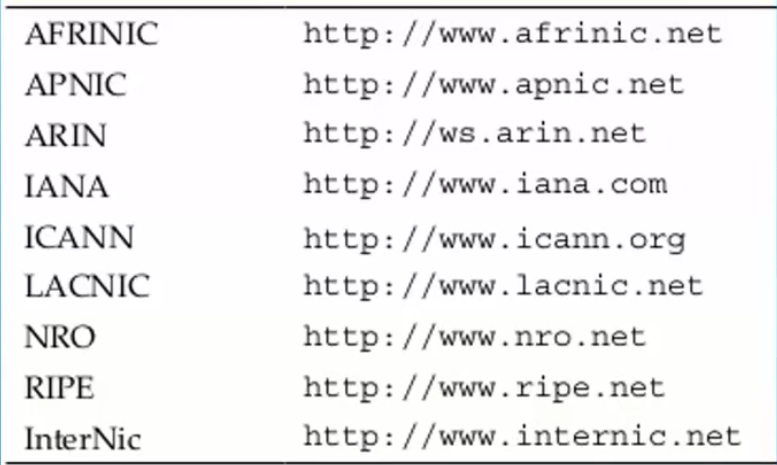

DNS注册信息

·whois

·whois -h whois.apnic.net 192.0.43.10