安全网关:

网关:网关相当于你网络数据最外面的访问点,可以做最初始的流量控制。

- 确保对入站和出站的网络流量应用控制措施

- 邮件的安全网关,过滤一些疑似垃圾邮件的网关,把邮件放到

- DLP方案阻止数据泄露到网络外部

统一威胁管理设备:

- UTM设备,将所有安全设备集中在同一台控制台中,所有功能就是一个独立的模块,各个模块中所有不关联,带宽会很大。

- IDS,杀毒软件 我们的下一代防火墙的各个模板有相互协同的作用,比UTM会更加可靠些

NAC通过健康检查来确定满足最低安全标准

IDS:网络入侵检测系统

DMZ非军事化区:内网需要直接被保护,吧需要对外服务的服务器或特定的端口放到DMZ中。是在防火墙中开辟的一种规则。

空隙:从物理上一个网络与其他所有网格分离的一种隔离做法。

分段、子网划分:讲一个网络分成多个子网的隔离做法

- 攻击者无法轻易从一个网段到另一个网段

- 限制攻击者造成的破坏

- 可以通过多种方式实现分段,包括物理手段

虚拟局域网:(VLAN)

- 与子网相似

- 但是子网位于网络层(第三层)

- VLAN实现了不同物理交换机上网络主机的分组

- VLAN可以为一个或多个子网进行配置

网络地址的转换:

- 在不同IP殉职机制之间进行转换的一种服务,如面向公共IP地址和私有IP

- 原地址被替换为路由器的地址,提高隐藏性

开发系统互联模型

应用层->表示层->会话层->网络层->数据链路程->物理层

- 每一层协议的协议和漏洞

域名系统: DNS 53、123号端口 常用udp传输,特殊情况下tcp传输,区域传送的时候才会用tco传输,传输数据大。

- 将计算机名称映射到IP地址的一种分层数据库系统

超文本传输协议:

使用户能连接到网站并与之进行交互的TCP/IP协议。

- 如果你采用http程序,黑客只要和你在同一网段进行抓包,因为是明文,很不安全。

SSL/TLS加速器:可以从服务器中卸载加密计算负荷的硬件设备

- 加速器使服务器能有效地类型其主要职责

- SSL不安全,只能使用TLS,最新的TLS1.3以上

- 加速器可以插入到任何需要加密的服务器上

安全套接子层、传输层安全,采用https使用了,降级打击,强制使用HTTP

请求安全连接->发送证书和公钥->协商解密

- HTTPS:的安全版本,支持浏览器和服务器之间的加密通讯

- 使用SSL/TLS加密数据

- 几乎所有WEB浏览器和服务器软件都支持HTTPS

- 启用SSL/TLS的web地址一https://开头

数字证书是为了证明网站的真实性。

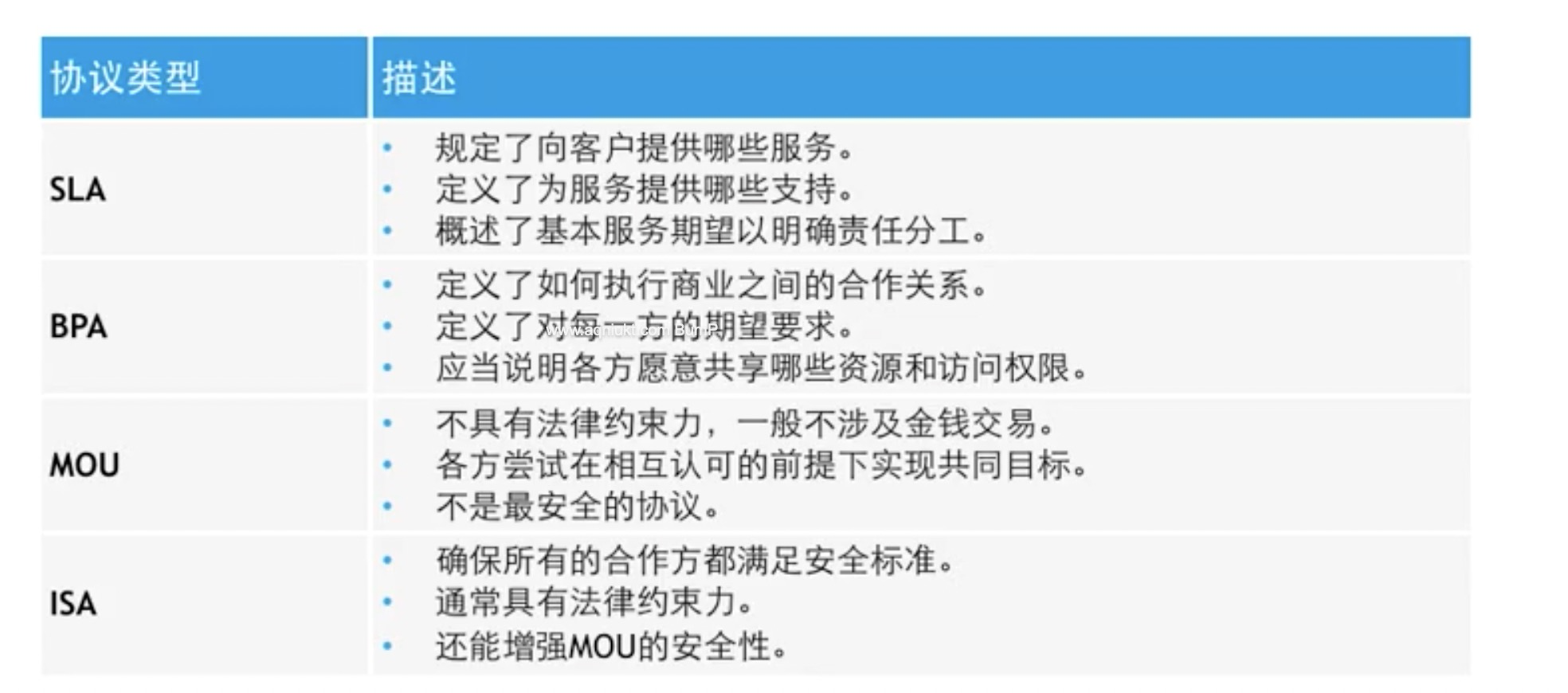

SLA、BPA、MOU、ISA

SLA、BPA、MOU、ISA