RTO,Recovery Time Objective,它是指灾难发生后,从 IT 系统当机导致业务停顿之时开始,到 IT 系统恢复至可以支持各部门运作、恢复运营之时,此两点之间的时间段称为 RTO。

RPO,Recovery Point Objective,是指从系统和应用数据而言,要实现能够恢复至可以支持各部门业务运作,系统及生产数据应恢复到怎样的更新程度。

RTO,Recovery Time Objective,它是指灾难发生后,从 IT 系统当机导致业务停顿之时开始,到 IT 系统恢复至可以支持各部门运作、恢复运营之时,此两点之间的时间段称为 RTO。

RPO,Recovery Point Objective,是指从系统和应用数据而言,要实现能够恢复至可以支持各部门业务运作,系统及生产数据应恢复到怎样的更新程度。

111

4.RAM SWAP

7.门户网站充当服务提供者并请求身份验证断言

后端网络充当身份提供者并发布身份验证声明

9.强化WEB服务器,PKI基础结构进行基于帧数的安全会话。

客户端

--------- 安装符合X-509的证书

web服务器

--------- 在服务器上启用并配置TLS

传输层

13.Web应用服务器环境中HA方法:负载平衡器和反向代理

14.

移动设备远离仓库,地理围栏和集装箱化

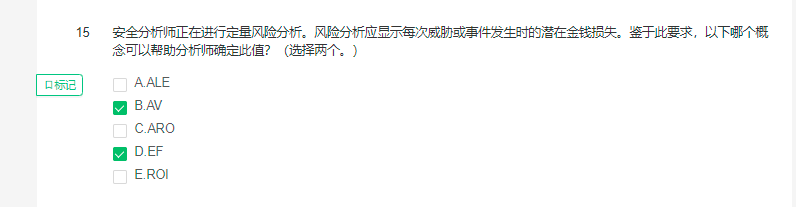

15.

ALE = SLE * ARO

SLE = AV * EF

17.

Ipconfig 和Tracert

19.改进授权控制:

基于角色的权限,职责分离,小特权

21.

保密性:软件代码私钥和远程服务器公钥

完整性:在线CA OCSP

31.PSK 和强制门户

32.禁用电子邮件服务器上的开放中继;启用发件人策略框架。

33.

VPN集中器上配置强密码和弱密码时,攻击者可能会进行降级攻击。IPSec有效载荷恢复为16位序列号。

34. 时间缩短,恢复时间变快,恢复时间目标减少

1、OID 一般指对象标识符。

2、RADIUS 远程用户拨号认证系统由RFC2865,RFC2866定义,是应用最广泛的AAA协议。AAA是一种管理框架,因此,它可以用多种协议来实现。

3、 SAML 在单点登录中大有用处:在SAML协议中,一旦用户身份被主网站(身份鉴别服务器,Identity Provider,IDP)认证过后。

4、RTO 最多停机时间。

5、CYOD 自带设备。

6、ACLs 访问控制列表; 高级生命支持;

7、PKI 通常使用 不对称加密。

8、RBAC 是基于角色的访问控制。

9、TLS 安全传输层协议(TLS)用于在两个通信应用程序之间提供保密性和数据完整性。

10、 .rat是一种通信术语,radio access technology无线接入技术;Radio Access Type 无线接入类型

11、SPoF 单点故障; 单点故障点; 单一故障点; 单点失效; 単一障害点;

12、年份损失 SLA

13、MTTF 计算使用平均寿命

14、SRTP 语音加密

15、SLA一般指服务级别协议。服务级别协议是指提供服务的企业与客户之间就服务的品质、水准、性能等方面所达成的双方共同认可的协议或契约。

16、 CASB能够实施以数据为中心的安全

1、定量风险分析,潜在金钱损失 AV、EF 概念帮助分析。

2、OCSP 一般指在线证书状态协议。在线证书状态协议(OCSP,Online Certificate Status Protocol)是维护服务器和其它网络资源安全性的两种普遍模式之一。

3、SAML 安全断言标记语言是一个基于XML的开源标准数据格式,它在当事方之间交换身份验证和授权数据,尤其是在身份提供者和服务提供者之间交换。 单点登录、联合

4、TPM 生产维护,又译为全员生产保全。

5、PSK 是预共享密钥,是用于验证 L2TP/IPSec 连接的 Unicode 字符串。

6、BIA是一个企业可持续发展计划中不可缺少的组成部分。分析了干扰性风险对组织运营的影响方式,同时识别并量化了必要的风险管理能力。

7、RTO 响应时间。

8、特定风险的 ALE 必须计算 ARO、SLE。

9、PBKDF2 应用一个伪随机函数以导出密钥。导出密钥的长度本质上是没有限制的。

10、bcrypt 是一种跨平台的文件加密工具。

11、PKI 一般指公钥基础设施。公钥基础设施是一个包括硬件、软件、人员、策略和规程的集合,用来实现基于公钥密码体制的密钥和证书的产生、管理、存储、分发和撤销等功能。

12、PII 隐私敏感性信息称为个人可标识信息(PII)。

13、增强访问存储在云中的数据安全性 SAML认证、多因素认证

1、MITM 中间人攻击

PKI 采用 非对称加密方式展现秘钥

PEPA:

EAP本身只是一个身份验证框架。 PEAP(受保护的可扩展身份验证协议)完全封装了EAP,旨在在可以加密但经过身份验证的TLS(传输层安全性)隧道中工作。创建PEAP背后的主要动机是帮助纠正EAP中发现的缺陷,因为该协议假定通信通道受到保护。因此,当能够以“清除”方式发现EAP消息时,它们不提供协议最初创作时所采用的保护。

RUDIUS服务器 使用 802.1x身份验证体系结构

MD5加密算法长度固定 且不可逆

访问特定数据对象主题:管理员

添加随机数保护数据:salt

使用正在运行服务评估内部资产:凭证扫描

sha-256加密算法不可逆

SPOF 单点登录故障

SAM属性 可以保护多个域

主机强化:禁用不必要服务与账户。

VPN集中器: Diffie-Hellman

语音电话加密使用:SRTP

PGP 保密协议 加密

将盐和加密哈希 重复应用属于 :秘钥延伸

流密码:使用对称加密

DHE 会对非对称函数,每次运行都会生产一个新都的单独秘钥。

识别系统应用关键组件:BCP

CRL:证书撤销列表。只要发出了查看证书是否已撤销的证书请求,就会使系统检查CRL

OCSP:是维护服务器和其他网络安全的一种模式。是CRL的升级版

SSO:单点登录。

hash算法是不可逆的。

| SPOF |

| 单点故障; 单点故障点; 单一故障点; 单点失效; 単一障害点; |

ALE 年度预期损失

AV 资产价值

EF 暴露因子

ARO 年度发生率

RIO 投资回报率

DNSSEC --- TLS

寻找未修补的系统 ------漏洞扫描

新的无线路由器配置 -----WAP + TKIP

提供完全访问权限犹豫不决----提供只读访问权限

加盐的密码-----彩虹表攻击失效

相互身份验证和委派----Kerberos服务

不可否认原则 部署证书----CA

Javasscript 代码操作HTML iframe ----- xss

非工作时间内部计算机与外部通信----僵尸网络

供应商不支持系统-----报废系统

BYOD

CYOD

PKI 密钥

DNSSEC

OCSP

TACACS+

HVAC

BIA

散列算法

MTTR

802.1x

流密码

OAuth2.0

54题:

CCMP加密在802.11i修正案中定义,用于取代TKIP和WEP加密。CCMP使用AES块加密算法取代WEP和TKIP的RC4流算法,它也是WAP2指定的加密方式,因为AES加密算法是和处理器相联系的,所以旧的设备中可以支持WEP和TKIP,但是不能支持CCMP/AES加密

A sniffer is a software or hardware tool that allows the user to “sniff” or monitor your internet traffic in real time, capturing all the data flowing to and from your computer. Read on to learn how sniffers work, what they're used for, and how you can protect your data against sniffers with a VPN.

4. 可扩展性(scalability)是指计算环境能够从容地满足其日益增长地资源需求的属性。

弹性指计算环境可以即时对工作负载地增减需求做出反应地属性。

11. FTPS如果是隐式,需要更改端口为990。

15. 恢复时间目标(RTO)和恢复点目标(RPO),故障后需要RTO恢复业务到正常状态。丢失数据到最近一次数据备份对应的时间则是RPO

18. nc - netcat

(1)实现任意TCP/UDP端口的侦听,nc可以作为server以TCP或UDP方式侦听指定端口

(2)端口的扫描,nc可以作为client发起TCP或UDP连接

(3)机器之间传输文件

(4)机器之间网络测速

netstat 查看当前网络连接信息

nbtstat 获取了 局域网内一些计算机名

tracert 获取路由

20, COPE 是公司提供。CYOD (choose your own device), 由公司指定的设备,包括系统。

28. 假阳性:错误的肯定;假阴性:错误的否定

42. WPS通过提供ping码,来作为校验。容易被暴力破解。http://www.lotpc.com/lyqzs/5171.html

WPA/WPA2 需要安装radius服务器,而WPA-PSK/WPA2-PSK 需要有AES和TKIP两种加密算法。

47. A rootkit can sanitize logs and repair timestamps, hiding actions of the hackers.

A rootkit can also mask files, processes, and network connections

and enable privileged access to the computer.

Backdoors allow hackers to do so, bypassing the normal authentication process

through software left after the initial penetration.

Spyware covertly monitors user's activities and reports personal user data

to a third party that expects financial gain.

Spyware also includes the sale of personal data, the redirecting of web activity to ad sites,

and the presentation of targeted ads and pop-ups

through a related piece of malware called adware.

Adware automatically plays or displays advertisements

or downloads promotional material

52. DNSSEC(DNS Security Extension)----DNS安全扩展,主要是为了解决DNS欺骗和缓存污染问题而设计的一种安全机制。

DNSSEC依靠数字签名来保证DNS应答报文的真实性和完整性。简单来说,权威服务器使用私钥对资源记录进行签名,递归服务器利用权威服务器的公钥对应答报文进行验证。如果验证失败,则说明这一报文可能是有问题的。

56.

暴力破解:完全不知道密码----通过系统提供的认证接口不断认证----获取原始口令----处于进入系统前

字典攻击也是暴力破解的一种。

彩虹表攻击:已知密码hash值----通过自己的工具及彩虹表不断查找----获取原始口令----处理进入系统后

79. 802.1x 负责无线接入,radius需要有radius 服务器

802.1x协议的体系结构包括3个重要部分:客户端(supplicant system)、认证系统(authenticator system)、认证服务器(authentication server system)。

85.

对称性加密算法有:AES、DES、3DES

DES(Data Encryption Standard):数据加密标准,速度较快,适用于加密大量数据的场合。

3DES(Triple DES):是基于DES,对一块数据用三个不同的密钥进行三次加密,强度更高。

AES(Advanced Encryption Standard):高级加密标准,是下一代的加密算法标准,速度快,安全级别高;AES是一个使用128为分组块的分组加密算法,分组块和128、192或256位的密钥一起作为输入,对4×4的字节数组上进行操作。众所周之AES是种十分高效的算法,尤其在8位架构中,这源于它面向字节的设计。AES 适用于8位的小型单片机或者普通的32位微处理器,并且适合用专门的硬件实现,硬件实现能够使其吞吐量(每秒可以到达的加密/解密bit数)达到十亿量级。同样,其也适用于RFID系统。

非对称性算法有:RSA、DSA、ECC

RSA:由 RSA 公司发明,是一个支持变长密钥的公共密钥算法,需要加密的文件块的长度也是可变的。RSA在国外早已进入实用阶段,已研制出多种高速的RSA的专用芯片。

DSA(Digital Signature Algorithm):数字签名算法,是一种标准的 DSS(数字签名标准),严格来说不算加密算法。

ECC(Elliptic Curves Cryptography):椭圆曲线密码编码学。ECC和RSA相比,具有多方面的绝对优势,主要有:抗攻击性强。相同的密钥长度,其抗攻击性要强很多倍。计算量小,处理速度快。ECC总的速度比RSA、DSA要快得多。存储空间占用小。ECC的密钥尺寸和系统参数与RSA、DSA相比要小得多,意味着它所占的存贮空间要小得多。这对于加密算法在IC卡上的应用具有特别重要的意义。带宽要求低。当对长消息进行加解密时,三类密码系统有相同的带宽要求,但应用于短消息时ECC带宽要求却低得多。带宽要求低使ECC在无线网络领域具有广泛的应用前景。

散列算法(签名算法)有:MD5、SHA1、HMAC

用途:主要用于验证,防止信息被修。具体用途如:文件校验、数字签名、鉴权协议

MD5:MD5是一种不可逆的加密算法,目前是最牢靠的加密算法之一,尚没有能够逆运算的程序被开发出来,它对应任何字符串都可以加密成一段唯一的固定长度的代码。

SHA1:是由NISTNSA设计为同DSA一起使用的,它对长度小于264的输入,产生长度为160bit的散列值,因此抗穷举(brute-force)性更好。SHA-1设计时基于和MD4相同原理,并且模仿了该算法。SHA-1是由美国标准技术局(NIST)颁布的国家标准,是一种应用最为广泛的Hash函数算法,也是目前最先进的加密技术,被政府部门和私营业主用来处理敏感的信息。而SHA-1基于MD5,MD5又基于MD4。

HMAC:是密钥相关的哈希运算消息认证码(Hash-based Message Authentication Code),HMAC运算利用哈希算法,以一个密钥和一个消息为输入,生成一个消息摘要作为输出。也就是说HMAC是需要一个密钥的。所以,HMAC_SHA1也是需要一个密钥的,而SHA1不需要。

87. Implicit Denies are Automatically set by the System, such as a Firewall, this sort of a "Catch All, Safety Net" that forces the Security Administrator to allow traffic that they need while Implicitly Denying/blocking everything else.

Explicit Allow/Deny, is when the Security Administrator Manually tells a System to Deny Access to a user, process, resources...etc.

(Example: Giving the Entire Accounts Department Access to a Shared folder except for Joe (the new Intern), who you will be Explicitly Denied Access

93. (DEP)是数据执行保护的英文缩写,能够在内存上执行额外检查以帮助防止在系统上运行恶意代码。但有时候也会阻止正常的程序运行,确认这是正常程序,可以尝试关闭数据执行保护(DEP)。

94. https://www.cisco.com/c/zh_cn/support/docs/security-vpn/remote-authentication-dial-user-service-radius/13838-10.html

101. https://www.cnblogs.com/xingxia/p/system_ftp.html

SCP就是Secure copy,是用来进行远程文件复制的,并且整个复制过程是加密的。数据传输使用ssh,并且和使用和ssh相同的认证方式,提供相同的安全保证

104.

EAP-TLS:

EAP-TLS使用TLS握手协议作为认证方式,TLS有很多优点,所以EAP选用了TLS作为基本的安全认证协议,并为TTLS和PEAP建立安全隧道,TLS已经标准化,并且进过了长期应用和分析,都没有发现明显的缺点。

TLS认证是基于Client和Server双方互相验证数字证书的,是双向验证方法,首先Server提供自己的证书给Client,Client验证Server证书通过后提交自己的数字证书给Server,客户端的证书可以放到本地、放到key中等等.

TLS有一个缺点就是TLS传送用户名的时候是明文的,也就是说抓包能看到EAP-Identity的明文用户名。

TLS是基于PKI证书体系的,这是TLS的安全基础,也是TLS的缺点,PKI太庞大,太复杂了,如果企业中没有部署PKI系统,那么为了这个认证方法而部署PKI有些复杂,当然,如果企业已经部署了PKI,那么使用EAP-TLS还是不错的选择。

EAP-FAST在普通操作模式下和PEAP类似,有两个主要阶段。第一阶段是建立一个安全的加密隧道,第二阶段是通过 MS-CHAPv2线程在验证服务器上对客户端身份进行验证

141. 试图使用超过几不成功的密码尝试登录到您的系统上可能会尝试通过反复试验来确定帐户密码的恶意用户的人

148. 主机强化 包括客户端和服务器,有身份鉴别,安全标记,强制访问控制,安全审计,完整性保护,剩余信息保护,管理员安全管理,组件安全。

154. 密码短语(passphrase)是一串比常用密码要长一些的字符的排列(通常,常用的密码典型长度是4~16个字符),用于形成一个数字签名或者用于信息的加密和解密。

159. 增加湿度防止静电

169. 分页/交换文件 -- 虚拟内存

177. 单一威胁预期损失(SLE,Single Loss Expectancy)是资产价值(AV,Asset Value)单次损失的成本。单一威胁造成损失的百分比(EF,Exposure Factor)是指资产损失对整个组织的影响

SLE =AV * EF

某个资产损失发生的频度我们称为单一威胁年发生率(ARO,Annual Rate of Occurrence)。

单一威胁年预期损失(ALE,Annualized Loss Expectancy)表示的是因风险造成的年度预期损失。

ALE = SLE * ARO

183. 审计一般是第三方,审查一般是甲方自己。

191. MTBF= MTTF+ MTTR

198. httpd是Apache超文本传输协议(HTTP)服务器的主程序。被设计为一个独立运行的后台进程,它会建立一个处理请求的子进程或线程的池。

213.渗透测试利用目标系统架构中存在的漏洞,而漏洞扫描(或评估)则检查已知漏洞,产生风险形势报告。

渗透测试范围是针对性的,而且总有人的因素参与其中。渗透测试在应用层面或网络层面都可以进行,也可以针对具体功能、部门或某些资产。测试员往往利用新漏洞,或者发现正常业务流程中未知的安全缺陷,这一过程可能需要几天到几个星期的时间。

漏洞扫描是在网络设备中发现潜在漏洞的过程,比如防火墙、路由器、交换机、服务器、各种应用等等。该过程是自动化的,专注于网络或应用层上的潜在及已知漏洞。漏洞扫描不涉及漏洞利用。漏洞扫描在全公司范围进行,需要自动化工具处理大量的资产。漏洞扫描器只识别已知漏洞,因而不是为了发现零日漏洞利用而构建的。

225.攻击者刻意的去制造攻击数据,让所有数据的hash值都相等,这种情况就是hash碰撞。发生hash碰撞时,计算机只能逐个比较,只需要几kb的文件,就能让一台计算机沉迷比较,无法自拔。攻击者甚至可以进行Ddos式的攻击,有时攻击数据能达到1GB/s,天河二号也顶不住啊。很快计算机的所有cpu资源都被这种无意义的比较占满,服务器很快就当机了。这就是hash对撞攻击。

227. SRTP: Secure real-time Transport potocol. 旨在为单播和多播应用程序中的实时传输协议的数据提供加密、消息认证、完整性保证和重放保护。

SSLv3 是TLS的前身

232.

签名检测包括在网络通信中搜索一系列字节或者数据包队列以查找已知的恶意程序

异常检测技术是以网络行为基准概念为中心的。这个基准是人们接受的网络行为的解释。任何不符合人们预先制定的或者接受的行为模式都会被异常检测引擎查出来。

237.

1、自主访问控制:由客体的属主对自己的客体进行管理,由属主自己决定是否将自己的客体访问权或部分访问权授予其他主体,这种控制方式是自主的。

2、强制访问控制:每当主体尝试访问对象时,都会由操作系统内核强制施行授权规则——检查安全属性并决定是否可进行访问。任何主体对任何对象的任何操作都将根据一组授权规则(也称策略)进行测试,决定操作是否允许。

247. PGP (Pretty Good Privacy)

PGP 具备现代密码软件所必须的几乎全部功能。

254.试图使用超过几不成功的密码尝试登录到您的系统上可能会尝试通过反复试验来确定帐户密码的恶意用户的人。 从 Windows Server 2003 开始,Windows 域控制器跟踪的登录尝试,并可以配置域控制器来响应通过预设的时间段内禁用帐户的这种潜在的攻击。 帐户锁定策略设置控制用于此响应和要在达到阈值后采取的操作的阈值

255. 公钥基础设施是一个包括硬件、软件、人员、策略和规程的集合,用来实现基于公钥密码体制的密钥和证书的产生、管理、存储、分发和撤销等功能

272. 前向安全或前向保密(英语:Forward Secrecy,缩写:FS),有时也被称为完美前向安全 [1] (英语:Perfect Forward Secrecy,缩写:PFS),是密码学中通讯协议的安全属性,指的是长期使用的主密钥泄漏不会导致过去的会话密钥泄漏。 [2] 前向安全能够保护过去进行的通讯不受密码或密钥在未来暴露的威胁。如果系统具有前向安全性,就可以保证在主密钥泄露时历史通讯的安全,即使系统遭到主动攻击也是如此

277. Diffie-hellman这个密钥交换协议/算法只能用于密钥的交换,而不能进行消息的加密和解密。双方确定要用的密钥后,要使用其他对称密钥操作加密算法实现加密和解密消息

282. SAML解决的最重要的需求是网页浏览器单点登录(SSO)。单点登录在内部网层面比较常见,(例如使用Cookie),但将其扩展到内部网之外则一直存在问题,并使得不可互操作的专有技术激增。(另一种近日解决浏览器单点登录问题的方法是OpenID Connect协议)

SAML规范定义了三个角色:委托人(通常为一名用户)、身份提供者(IdP),服务提供者(SP)。在用SAML解决的使用案例中,委托人从服务提供者那里请求一项服务。服务提供者请求身份提供者并从那里并获得一个身份断言。服务提供者可以基于这一断言进行访问控制的判断——即决定委托人是否有权执行某些服务。

Radius 是指局域网接入认证,用于解决一台计算机需要认证才能接入和使用局域网的问题。比如一个公司外的人带了笔记本电脑进来,他找到一根网线插入笔记本电脑,如果他能使用公司内部的局域网(不管是自动分配 IP 还是手工配置网卡参数),那么这时公司内部的很多资源就面临危险,因为一个恶意的人就可以做网络窥探、运行额外的 DHCP 使网络紊乱、广播病毒、端口扫描、消耗网络带宽等。

Kerberos 是指一种计算机网络上的身份认证协议,主要用来在非安全的计算机网络中,对个人通信以安全的手段进行身份认证。

LDAP

1. 目录服务是一个特殊的数据库,用来保存描述性的、基于属性的详细信息,支持过滤功能。

2. 是动态的,灵活的,易扩展的。

如:人员组织管理,电话簿,地址簿。

281. 在途数据一般都是做传输加密

正在使用的数据一般都是要先解密。

286. TACACS & TACACS+:Terminal Access Controller Access Control

System终端访问控制器访问控制系统。通过一个或多个中心服务器为路由器、网络访问控制器以及其它网络处理设备提供了访问控制服务。TACACS

支持独立的认证(Authentication)、授权(Authorization)和计费(Accounting)功能。

TACACS+应用传输控制协议(TCP),而RADIUS使用用户数据报协议(UDP)

294. 系统密码的使用期限

301. 渗透测试分三种:白盒,灰盒,黑盒。

灰盒是部分知道系统的情况和功能。

302. CRL 确定到期日期之前被撤销的证书列表

303. TAP网络 主要是通过TAP网络分路器的形式串接或并接在网络中,采集网络流量数据,可复制到多个端口、或把多条数据汇聚到个别端口,再给后端需要对网络内容进行分析、监控的平台应用,还可以根据一定规则过滤出应用平台想要的数据

被动扫描

有时我们需要对某个网站进行黑盒测试,从他人那里只能获得一个域名,通过这个域名,我们可以设法来获取一下信息:

凭证扫描: 会使用安全人设置的特定许可,这种方式使扫描能够成功与系统进行身份验证。

304. mantrap也是双重门,

运动侦测(英文:Motion detection technology),又称移动检测,常用于无人值守监控录像和自动报警。通过摄像头按照不同帧率采集得到的图像会被CPU按照一定算法进行计算和比较,当画面有变化时,如有人走过,镜头被移动,计算比较结果得出的数字会超过阈值并指示系统能自动作出相应的处理。

305. 侦察是渗透测试的第一阶段。可以是主动的(扫描网络的端口确定攻击矢量),也可以是被动的(如收集组织中关键人员的公开可用信息,针对他们发动社交工程)

306. 协议/数据包分析器,评估网络上的流量,流量中揭示的内容,以及使用的协议。

307. 取证的四个阶段:

收集-》检查-》分析-》报告

首先必须保存数据

监管链是从收集,到呈堂供证,再到清理的证据处理过程记录。

308. 转移就是将风险分配给到其他机构。

避免是通过消除风险的来源彻底消除风险。

309. 键盘记录器用于识别并记录用户进行的每次基键行动的硬件设备或软件应用程序,获取密码和敏感数据。

311. 法拉第笼用于保护电子设备免受外部无线信号的干扰。

RF设备指的radio fequency equipment

312. 流密码就是一种对称算法

313. 温站是在正常情况下处于休眠状态或执行非关键功能的站点,但一旦需要会转换为关键操作站点。

314. 非凭证扫描只是评估普通用户看到的内容,扫描的结果会更专注最明显的弱点。

319. 模糊测试(fuzz testing, fuzzing)是一种软件测试技术。 其核心思想是將自动或半自动生成的随机数据输入到一个程序中,并监视程序异常,如崩溃,断言(assertion)失败,以发现可能的程序错误,比如内存泄漏。 模糊测试常常用于检测软件或计算机系统的安全漏洞

321. nmap 扫描端口和指纹系统

dig/nslokkup 查询DNS服务器

tcpdump 是一个运行在命令行下的嗅探工具。它允许用户拦截和显示发送或收到过网络连接到该计算机的TCP/IP和其他数据包。

322. 盐值是一个临时数,永远不会重复,避免重放攻击

326. 安全控制分三种:

预防(prevention control )

检测(Detention control)

校正(correction control) 消灭威胁或攻击给计算机系统带来的不利影响。

327. SAML一般包含用户认证,授权和属性

333. A cloud access security broker (CASB) (sometimes pronounced cas-bee) is on-premises or cloud based software that sits between cloud service users and cloud applications, and monitors all activity and enforces security policies.[1] A CASB can offer a variety of services such as monitoring user activity, warning administrators about potentially hazardous actions, enforcing security policy compliance, and automatically preventing malware.

337. 容器化可以将敏感应用程序和存储与设备中的其他应用程序和存储分离开来。

340. 物理网络隔离的一种手段

347. 基于签名的监控: 由软件供应商或安全人员提供的一组预定义规则来识别不可接受的事件。

基于异常的监控:定义了事件的预期结果或模式,然后识别不遵循这些模式的任何事件。(规定基线)

基于行为的监控:确定实体的表现方式,然后审查未来的行为以查看它是否偏离了常态。

启发式监控:该系统确定实体在特定环境中的行为方式,并据此确定实体的性质。

本题监控的是基于网络,而非基于主机。

357. vulnerability accessement 是安全评估的一种,根据系统的配置状态,评估系统的安全性和满足合规性要求的能力。

371. rat (remote access trojan) rat隐藏在游戏和其他应用程序中,毫无防备的用户会下载和运行。为攻击者提供目标计算机的未授权访问或控制。

376. 感应卡也是智能卡,你有的东西

指纹扫描仪,你是什么

pin, 你知道的

380. cbc 密码块链接

blowfish,twofish都是对称加密

RSA 非对称加密

382.

iaas,paas,saas

392.

san(subject alternative name) 实现了为组织提供了配置整肃的范围以涵盖多个域的能力

393.

MTTF: meantime to failure,

MTTR: meantime to repair

MTTR 在 RTO 之前

395. 负载均衡的两个冗余模式

406. trust model是指一个或一组共同协作于发布数字证书的CA

PKI 包括数字证书,OID,CA,RA,CSR

410. vm sprawl, 虚拟机数量超出组织的控制或管理能力之时。

414. 硬编码就是将数据直接写入到代码中进行编译开发

防御DLL劫持的方法最好还是程序自己本身的加固,比如,在程序运行后,遍历当前路径下的dll,确认MD5和数字签名安全后,再进行后续的加载

419. 横幅抓取是一种用于确定远程计算机上正在运行的服务的信息的活动。此技术可用于管理员对其系统进行编目,道德黑客也可在渗透测试期间使用它。恶意黑客也可使用横幅抓取,由于该技术可以泄露有关系统上运行的服务的泄露信息。该技术通过使用Telnet或专有程序与远程计算机建立连接,然后发送错误请求。这将导致易受攻击的主机响应横幅消息,其中可能包含黑客可能用来进一步危害系统的信息。

424. confusion&obfuscation, 为了让源代码更加难以阅读

427. 当用户,设备或其他实体获得证书时,会通过信任链(证书链)验证此证书。

428. identity federation是指将一个身份在多个不同身份管理系统之间进行链接的做法。

433.

侵入式让用户代码产生对框架的依赖,这些代码不能在框架外使用,不利于代码的复用。但侵入式可以使用户跟框架更好的结合,更容易更充分的利用框架提供的功能。

非侵入式的代码则没有过多的依赖,可以很方便的迁移到其他地方。但是与用户代码互动的方式可能就比较复杂。

非侵入式(没有依赖,自主研发)

445. honeypot 是指在追踪攻击者活动时,吸引他们离开合法网站来源的工具。

463. PII personal identifiable information

464. DHE是DH的一种变形,使用临时密钥来提供安全的密钥交换。

466.僵尸网络(Botnet),是指采用一种或多种传播手段,将大量主机感染

bot程序(僵尸程序),从而在控制者和被感染主机之间所形成的一个可一对多控制的网络

PAP authentication ?

Proximity Reader?

Mentor ap

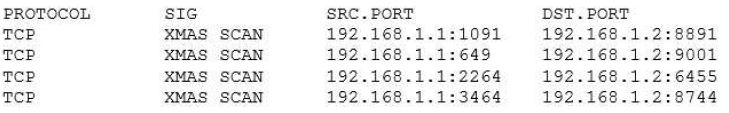

安全分析师从HIDS设备收到以下警报片段:

鉴于上述日志,以下哪项是攻击的原因?

安全性分析师检查以下输出:

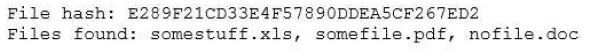

分析人员将哈希加载到SIEM中以发现是否在网络的其他部分中看到此哈希。在检查了大量文件之后,安全分析师会报告以下内容:

以下哪项是导致在其他区域中找到哈希的最可能原因?

练习题目 共48题

10

收藏

经理想要将报告分发给公司内的其他几位经理。其中一些人驻留在未连接到域但具有本地服务器的远程位置。由于报告中存在敏感数据且报告的大小超出了电子邮件附件大小的限制,因此无法通过电子邮件发送报告。应该实施以下哪种协议来安全地分发报告?(选择三个。)

A.

S / MIME

B.

SSH

C.

SNMPv3

D.

FTPS

E.

SRTP

F.

HTTPS

G.

LDAPS

正确答案:B,D,F , 你的答案:B,E,F回答错误

22

收藏

安全管理员希望在与外部组织通信时实现安全的文件传输方法。以下哪种协议最有利于安全文件传输?(选择两个)

A.

SCP

B.

TFTP

C.

SNMP

D.

FTP

E.

SMTP

F.

FTPS

正确答案:A,F , 你的答案:B,F回答错误

31

收藏

无线网络具有以下设计要求:

- 身份验证不得依赖于企业目录服务

- 必须允许移动用户重新连接后台

- 它必须不依赖于用户证书

设计中应满足以下哪些要求才能满足要求?(选择两个。)

A.

PEAP

B.

PSK

C.

开放系统认证

D.

EAP-TLS

E.

强制门户

正确答案:B,E , 你的答案:A,E回答错误

33

收藏

在VPN集中器上配置强密码和弱密码时,可能会出现以下哪种情况?(选择两个)

A.

攻击者可能会进行降级攻击。

B.

这种联系容易受到资源耗尽的影响。

C.

数据的完整性可能存在风险。

D.

VPN集中器可以恢复为L2TP。

E.

IPSec有效载荷恢复为16位序列号。

正确答案:A,E , 你的答案:D,E回答错误

45

收藏

安全分析师在已知的强化主机上进行手动扫描,以识别许多不合规的项目。以下哪个最佳描述了为什么会发生这种情况?(选择两个)

A.

使用经过认证的特权用户扫描主机

B.

在扫描策略中勾选了不适用的插件C中选择了不适用的插件。使用了错误的审计文件

C.

从中选择了不适用的插件。使用了错误的审计文件

D.

报告的输出包含误报

E.

目标主机已被泄露

正确答案:B,D , 你的答案:C,D回答错误

48

收藏

公司正在对公司企业网络进行分析,目的是确定哪些会导致收入,转介和/或声誉在失效时造成损失。以下哪一项是BIA正在解决的一个要素?

A.

基本使命职能

B.

单点故障

C.

备份和恢复计划

D.

关键系统的识别

正确答案:A,B,A , 你的答案:A,B回答错误