信息资产的评估是一种静态的评估,

报告选择最主要的风险,无需体现所有的人问题。

信息资产的评估是一种静态的评估,

报告选择最主要的风险,无需体现所有的人问题。

12.5 运行软件的控制

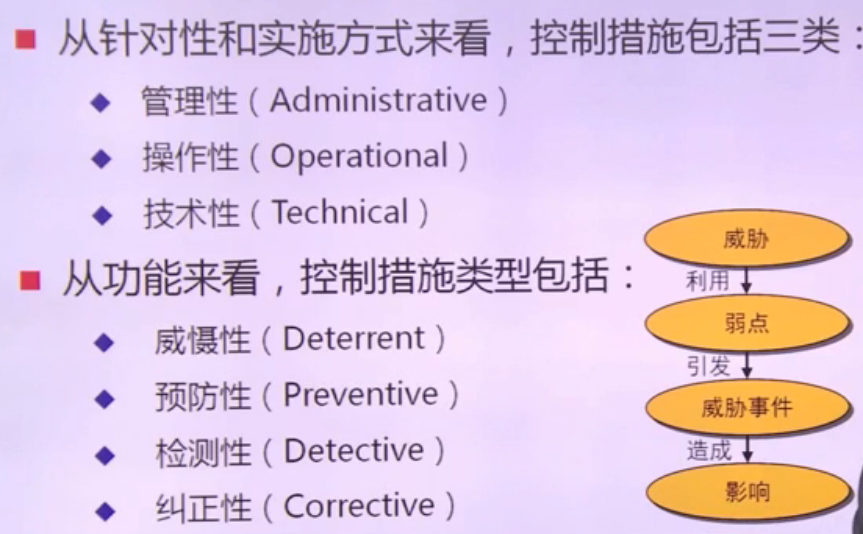

软件白名单

12.6 技术脆弱性管理(即漏洞管理)

12.7 信息系统审计考虑

渗透测试

13 通信安全

13.1 网络安全管理

划分区域,并做访问控制

主要由运营商来做,比如防御DDOS攻击

13.2 信息传输

DLP(数据防泄露)

14 系统获取、开发和维护

14.1 信息系统的安全要求

14.2 开发和支持过程中的安全

SDL框架

CMMI

14.3 测试数据

脱敏处理

11.1.1 物理安全周边

几乎所有的网络设备都有日志;通过syslog实时备份到日志服务器;对日志进行审计。

13 通信安全

A9 访问控制(识别,验证,授权,审计)

9.1 访问控制的业务要求

9.1.1 访问控制策略

9.1.2 网络和网络服务的访问

9.2 用户访问管理

9.2.1 用户注册及注销

9.2.2 用户访问开通

xx员,领导(数据加密,日志审核)

9.2.3 特殊访问权限管理

9.2.4 用户秘密鉴别信息管理(即身份的验证)

通过密码(口令策略->应用技术手段去控制)、一次性口令等

9.2.5 用户访问权限的复查

9.2.6 撤销或调整访问权限

9.3 用户职责

9.3.1 使用安全的鉴别信息

9.4 系统和应用访问控制

9.4.1 信息访问限制

9.4.2 安全登录规程

验证码防止暴力破解

9.4.3 口令管理系统

9.4.4 特殊权限实用工具软件的使用

9.4.5 对程序源代码的访问控制

(哈希)

10 密码学

10.1 密码控制

10.1.1 使用密码控制的策略

10.1.2 密钥管理

信息安全控制措施详细解读

114个控制措施,14个领域

A5 信息安全策略

A5.1信息安全管理方向

A5.1.1信息安全策略

A5.1.2信息安全策略的评审

A6 信息安全组织

A6.1内部组织

6.1.1 信息安全角色和职责

6.1.2 职责分离

6.1.3 与政府部门的联系

6.1.4 与特定利益集团的联系

6.1.5 项目管理中的信息安全

A6.2移动设备和远程工作

6.2.1 移动设备策略

6.2.2 远程工作

A7 人力资源安全

7.1 任用之前

7.1.1 审查

7.1.2 任用条款和条件

7.2 任用中

7.2.1 管理职责

7.2.2 信息安全意识、教育和培训

7.2.3 纪律处理过程

7.3 任用的终止或变更

7.3.1 任用终止或变更的职责

第四章 体系项目实施-体系运行、文件审核

奖惩措施:量化计分法

1.风险评估

资产识别

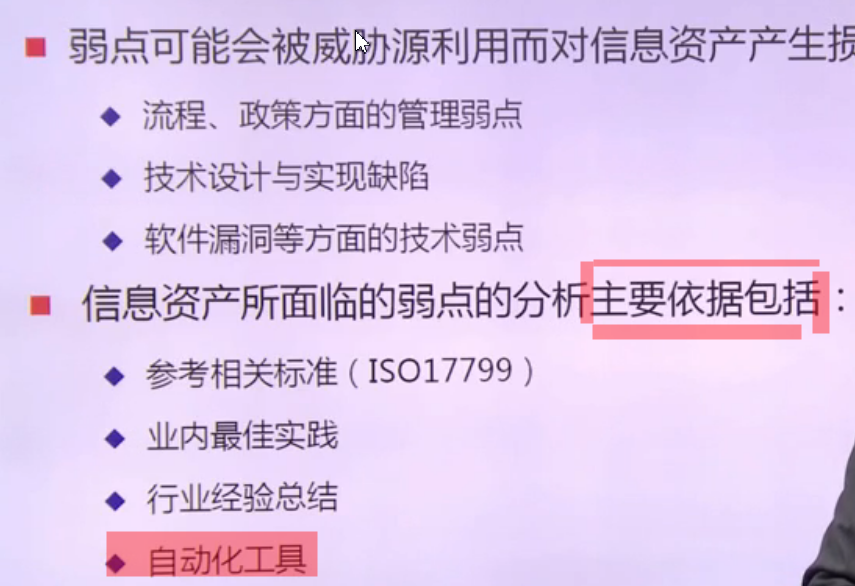

风险分析:威胁、弱点

举例:公式法

资产价值*弱点值*威胁值=风险等级

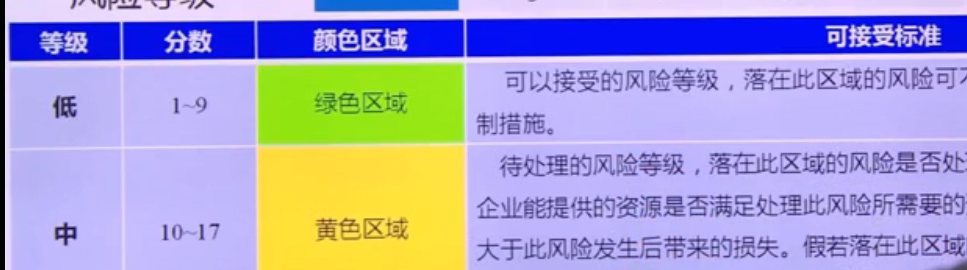

红黄绿

风险处置

接受,降低,避免,转移

2.安全规划

架构设计

任务识别

任务排序

实施蓝图

3.体系建设

信息安全管理体系发布

文件修改:一级文件、二级文件、三级文件、四级文件

文件编写:ISMS体系文件清单

确定框架:适用性声明

SoA适用性声明(statement of applicability)

信息安全管理体系实施过程:

现状调研->风险评估->安全规划->体系建设->体系运行->(认证审核)

1.现状调研

资料评审,访谈走查,问卷调查,技术评估

资料评审:业务特点,组织架构,IT架构

访谈走查:

2.风险评估

资产识别 ->风险分析 ->风险处置

信息安全管理体系标准解析

信息安全管理体系ISMS(Information Security Management System)

组织环境

领导力

方针

组织角色、职责和权力

规划

支持

运行

绩效评价

改进

1.信息安全风险描述:

信息资产:笔记本电脑

威胁:小偷

弱点:缺乏有效的门禁系统或安保人员

风险:由于缺乏有效的门禁系统或安保人员,导致在办公场所内的笔记本电脑被偷,导致财物损失,以及可能造成数据泄露

2.风险分析与评价

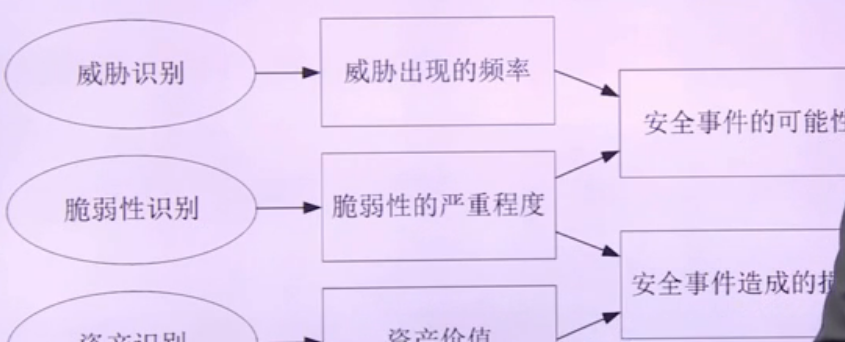

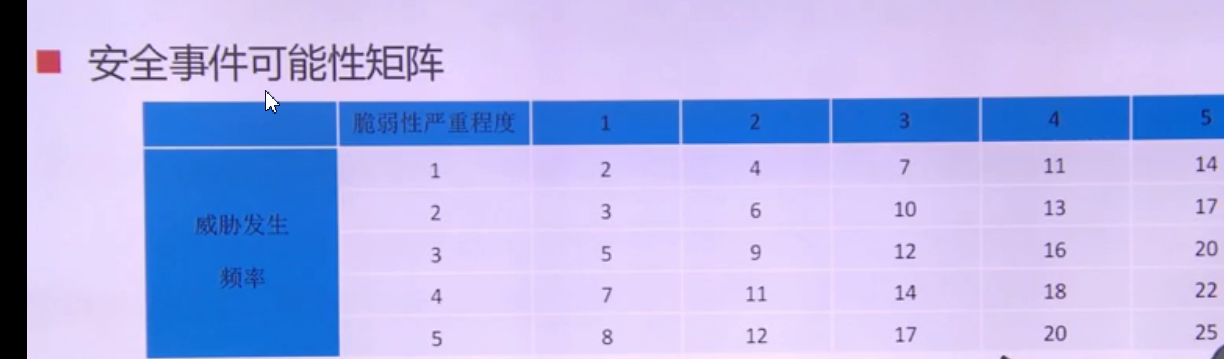

在完成了资产识别、威胁识别、脆弱性识别,以及已有安全措施确认后,将采用适当的方法与工具确定威胁利用脆弱性导致安全事件发生的可能性。综合安全事件所作用的资产价值及脆弱性的严重程度,判断安全事件所造成的损失对组织的影响,即安全风险。

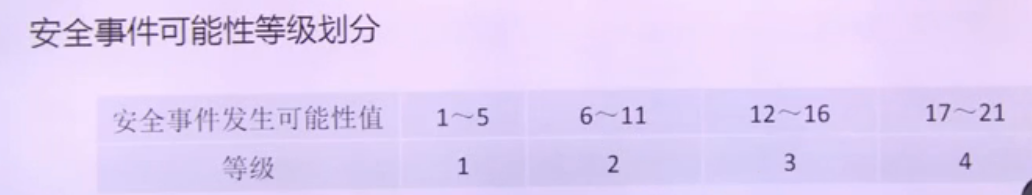

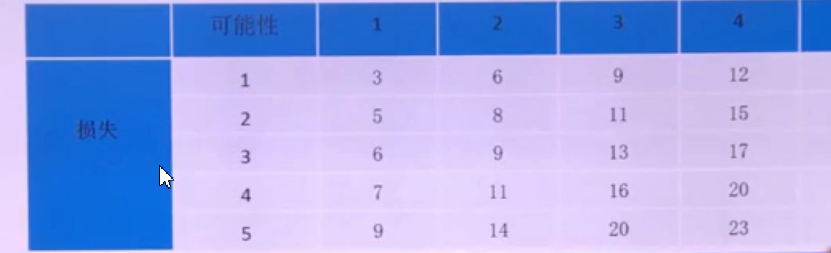

风险评价---矩阵法

安全事件可能性矩阵

安全事件可能性等级划分

风险矩阵

风险等级

3.风险处置策略

降低风险(防火墙)

规避风险(打补丁)

转嫁风险

接受风险

4.确定风险可接受水平原则

5.风险控制措施类别:

6.评价残余风险

1.信息资产分类:

人员

信息:以实物或电子方式存在的各种文件、文档、资料

硬件

软件

环境设施

服务:仅限于第三方为组织提供的服务

无形:知识产权,专利权等无形资产

2.信息资产责任角色:

所有者:

保管者:

(最好明确规定资产是由所有者还是保管者承担主要责任)

使用者

3.信息资产清单

4.信息资产赋值

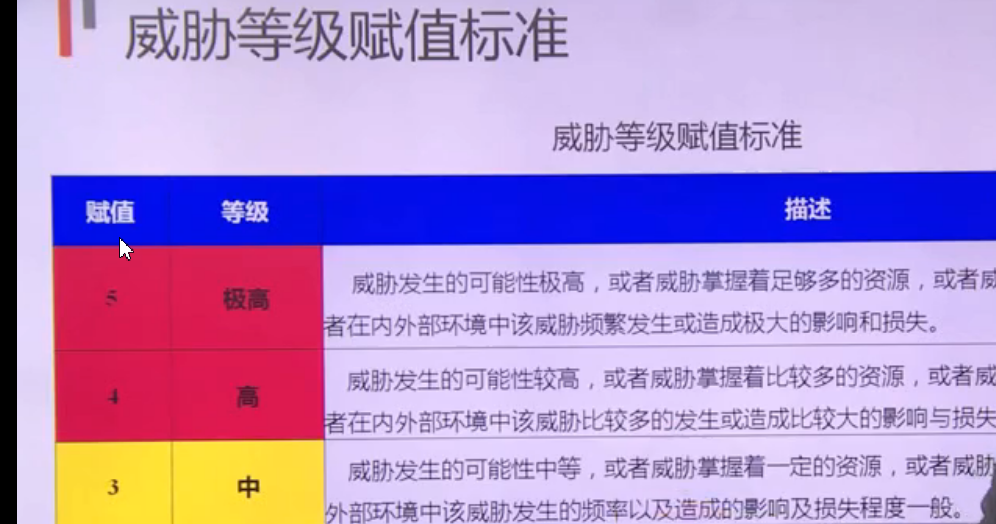

分析信息安全威胁:人员威胁、系统威胁、环境威胁、自然威胁

5.威胁等级赋值标准:一定要有描述

.分析信息安全弱点:

6.识别现有的安全措施:

信息安全风险管理相关概念:

信息资产

威胁

弱点

可能性

影响

安全措施

残留风险(剩余风险):(我们可以接受的剩余风险)在实施安全措施之后仍然存在的风险。但需动态监控、跟踪,因为风险是动态的,可变的。

风险--->发生--->事件

风险评估:识别风险和风险评价

风险处置(控制):

定量风险评估:

ALE年预期损失=ARO年发生率*SLE单一风险预期损失

信息安全应该如何开展:体系化

PDCA 戴明环

P (计划 PLAN) :明确问题并对可能的原因及解决方案进行假设。

D (实施 DO) :实施行动计划。

C (检查 CHECK) :评估结果。

A (处理 ACT) :如果对结果不满意就返回到计划阶段,或者如果结果满意就对解决方案进行标准化。

PAS 99:整合管理体系(IMF)

22301:业务连续性管理的标准

20000:IT运维标准

ISO27001认证机构:国外DNV、BSI,国内:

赛宝、中国信息安全认证中心

ISO27001认证流程:两个阶段:书面审查、现场的审核

字幕“预登录”应为域登录

访问控制:识别-认证-授权-审计

识别-认证-shou'q

4、组织环境

5、领导力(承诺、方针)

6、规划

7、支持

8、运行

9、绩效评价

有价值的信息才称为信息资产

信息安全

基本目标:

CIA

保密性

企业得两类敏感信息:

企业业务资产相关的资料:如核心产品的设计

私人有关的信息,如用户注册资料或员工相关资料

完整性:信息内容与其业务目的的一致性.完整性的威胁是对数据的篡改

可用性:可用性的威胁是拒绝服务

拒绝服务情况有多种:如资源耗尽,数据丢失,系统故障等.原因包括两类:运行管理问题,如系统容量规划问题和系统维护问题;DOS攻击,DDOS攻击,DRDOS攻击

扩展目标

!!真实性

可追溯性

防抵赖

可靠性

!!合规性

!!保护个人隐私

信息安全的实质:

采取措施保护信息资产,使之不因偶然或恶意侵犯而遭受破坏,篡改及泄露,保证信息系统能够连续可靠,正常运行,是安全事件对业务造成的影响减到最小,确保组织业务能够连续的稳定的运行

信息安全管理内容框架:

安全策略(security policy):-->

组织信息安全:(organizing information security)--->建立安全组织

资产管理-->不只是防火墙等安全设备,每个部门都有每个部门的信息资产,我们去制定信息资产的分类分级标准,各个业务部门去执行

访问控制-->信息安全的核心内容之一,什么样的人员能够以哪些方式访问信息资产,相应的权限的控制需要业务部门去做

密码学

人力资源安全-->人员的录用,任用,离职过程,需要和人力资源部门沟通

物理与环境安全-->比如数据中心的机房组或行政部门的人去沟通

操作安全-->打补丁,做备份,需要和负责IT的网络组,系统小组,应用小组沟通

通信安全-->传输过程加密等,需要和网络组沟通

信息系统获取,开发,维护-->需要和开发中心,或开发部门,

供应关系-->供应商管理,采购部去沟通

信息安全事件管理-->入侵,病毒的处理,有我们信息安全部门的人牵头

信息安全方面的业务连续性管理-->是由风险管理部门牵头的

符合性(合规性):-->跟法律部门打交道

信息安全是为业务服务的,整个企业共同去做信息安全