DNS字典爆破

什么是字典爆破呢?

就是用大量的数据去一个一个尝试出正确的数据或你想得到的数据。

密码字典里存放的是密码,

而DNS字典里存放的是大量的域名记录: bbs. www. mail. 数十乃至数万个。

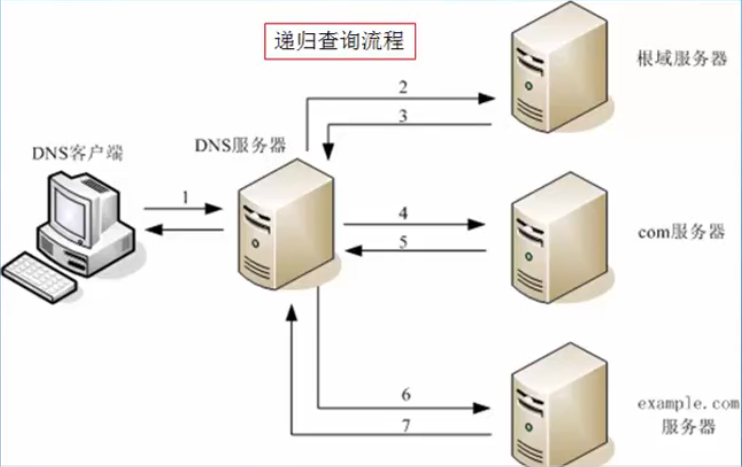

我们用这个字典去进行DNS查询,

如果有,那么服务器就会返回其域里的这台主机记录。

当你的字典足够大,我们就可以获取目标域的所有主机记录。

Kali虽然内置了多条爆破指令,却没有内置字典,所以需要你自己生成或收集。

命令:

dnsrecon

这个命令速度非常快,并且支持超时时间

dnsrecon -d 目标域名 [-n 域名服务器] [--lifetime 超时秒数] [--threads 线程数] [-t brt|std] [-D 字典文件]

dnsrecon -d baidu.com -t brt --threads 32 --lifetime 5 -D /usr/share/dnsrecon/namelist.txt; [*] Performing General Enumeration of Domain: baidu.com [*] Checking for Zone Transfer for baidu.com name servers [*] Resolving SOA Record [+] SOA dns.baidu.com 202.108.22.220 [*] Resolving NS Records [*] NS Servers found: [*] NS dns.baidu.com 202.108.22.220 [*] NS ns4.baidu.com 220.181.38.10 [*] NS ns7.baidu.com 180.76.76.92 [*] NS ns3.baidu.com 220.181.37.10 [*] NS ns2.baidu.com 61.135.165.235 [*] Removing any duplicate NS server IP Addresses .........

域名记录:A,C name,NS ,MX,ptr

域名记录:A,C name,NS ,MX,ptr